40万以上のWordPressサイトで利用されている人気プラグイン「Post SMTP」に重大な脆弱性が発見され、そのうち20万以上のサイトが管理者アカウント乗っ取りの危険にさらされています。この脆弱性を悪用すると、最低権限のユーザーでもサイト管理者のアカウントを奪取できるため、早急な対策が求められています。

出典:BleepingComputer(ソースURL)

脆弱性の概要:アクセス制御の欠陥がもたらす深刻なリスク

Post SMTPは、WordPressサイトからのメール送信機能を強化するプラグインで、デフォルトの「wp_mail()」関数よりも信頼性が高く機能豊富な代替手段として人気を集めています。このプラグインは、カスタムメーラーサービスの設定、Eメールログの記録、DNS検証、OAuth対応など、WordPressを通じたメール送信を容易にする多数の機能を提供しています。

しかし、セキュリティ企業Patchstackが2025年5月に発見した脆弱性(CVE-2025-24000)により、Post SMTPのバージョン3.2.0以下には深刻なセキュリティ上の欠陥があることが判明しました。この脆弱性は米国国立標準技術研究所(NIST)の評価基準CVSSで8.8(最大10点)という高いスコアを記録しており、放置すれば重大な被害をもたらす可能性があります。

脆弱性の技術的詳細

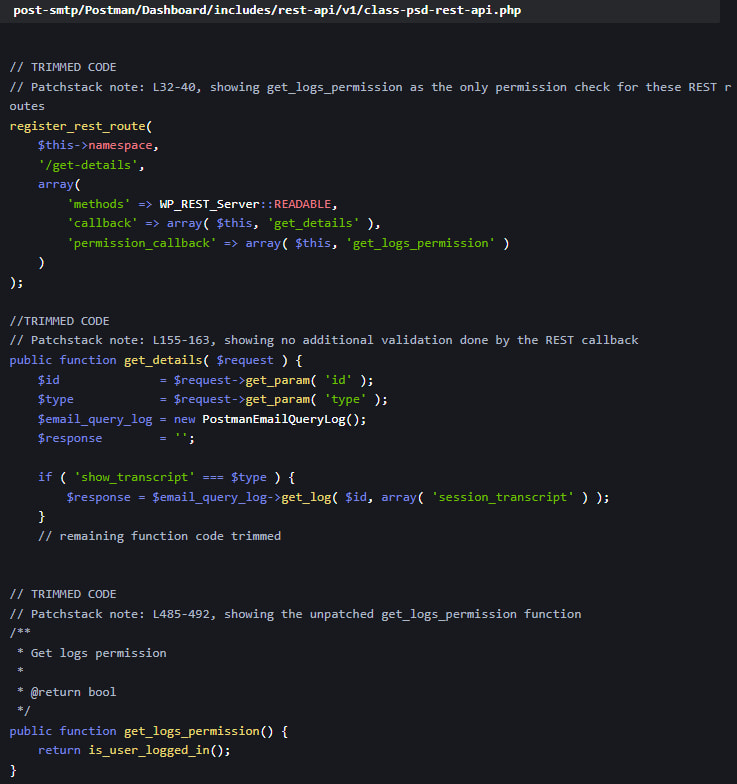

この脆弱性は、プラグインのREST APIエンドポイントにおけるアクセス制御の不備に起因します。脆弱なバージョンでは、APIへのリクエストに対して単に「ユーザーがログインしているかどうか」だけをチェックし、そのユーザーが適切な権限を持っているかどうかを確認していませんでした。

出典:PatchStack(ソースURL)

問題の中心となっているのは、プラグインの「get_logs_permission」関数です。この関数はプラグインのREST APIへのアクセスを検証する役割を持っていましたが、以下のコードが示すように、単にユーザーがログインしているかどうかだけをチェックする仕組みでした:

/**

* Get logs permission

*

* @return bool

*/

public function get_logs_permission() {

return is_user_logged_in();

}本来であれば、管理者レベルの操作を行うためには「manage_options」などの適切な権限チェックを行うべきところ、単にログイン状態のみを確認する設計になっていたため、「購読者(Subscriber)」レベルの最低権限ユーザーでも、管理者専用の機能にアクセスできる状態でした。

脆弱性がもたらす具体的な脅威

この脆弱性により、最低権限の「購読者」レベルのユーザーでも以下のような本来であれば許可されていない操作が可能になりました:

- メールログの閲覧: サイトから送信されたすべてのメールの内容(本文も含む)を閲覧可能

- 過去のメールの再送信: 以前送信されたメールを再送信可能

- メール統計情報の閲覧: メール送信に関する統計データの閲覧

これらの操作の中で、特に危険なのはメールログの閲覧です。この機能を悪用すると、攻撃者は以下のような手順でサイト管理者のアカウントを乗っ取ることができます:

- 攻撃者が「購読者」として登録(多くのサイトでは誰でも登録可能)

- 管理者アカウントのパスワードリセット機能を使用

- 送信されたパスワードリセットメールをログから傍受

- リセットリンクを使用して管理者アカウントのパスワードを変更

- 管理者として不正ログイン→サイト完全掌握

出典:PatchStack(ソースURL)

サイト管理者アカウントを掌握された場合、攻撃者は以下のような被害をもたらす可能性があります:

- マルウェアを含むプラグインやテーマのアップロード

- バックドアの設置による永続的なアクセス確保

- 投稿やページの改ざんによる訪問者の悪質サイトへのリダイレクト

- データベース内の機密情報へのアクセス

- サイト全体の改ざんや破壊

影響を受けるサイトの規模

Post SMTPプラグインは全世界で40万以上のアクティブなインストール数を持つ人気プラグインです。BleepingComputerの報告によると、WordPress.orgのダウンロード統計から、現在も全ユーザーの48.5%がバージョン3.3.0未満の脆弱なバージョンを使用していることが判明しています。つまり、少なくとも20万以上のWordPressサイトが現在もこの脆弱性の影響を受ける状態です。

さらに懸念すべきは、全ユーザーの24.2%(約9万6,800サイト)がバージョン2.xブランチを使用しており、これらのサイトはCVE-2025-24000に加えて他の脆弱性にも晒されている可能性があるという点です。

出典:PatchStack(ソースURL)

脆弱性の修正内容

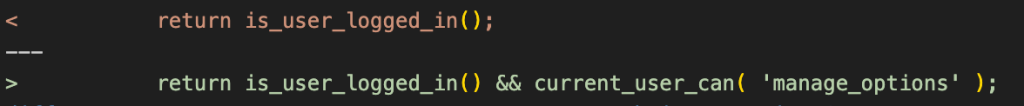

Post SMTPの開発者であるSaad Iqbal氏は、2025年5月26日にPatchstackからの報告を受け、迅速に対応しました。修正内容は、「get_logs_permission」関数に適切な権限チェックを追加するというシンプルなものです:

/**

* Get logs permission

*

* @return bool

*/

public function get_logs_permission() {

return is_user_logged_in() && current_user_can( 'manage_options' );

}この修正により、「manage_options」権限(通常は管理者レベルのユーザーのみが持つ)を持つユーザーだけがAPIコールを使用できるようになり、アクセス制御の問題が解決されました。この修正は2025年6月11日にリリースされたバージョン3.3.0に含まれています。

なぜこのような脆弱性が生まれたのか

この脆弱性が生まれた背景には、WordPressにおけるユーザー権限モデルの複雑さと、プラグイン開発におけるセキュリティ検証の難しさがあります。多くのWordPressサイトでは、コメント機能の向上やメンバーシップ機能、eコマース機能などのために一般ユーザーがアカウント登録できるようになっています。

Patchstackのセキュリティ研究者は、「サイトにログインしているユーザーが特権ユーザーであると想定するだけでは不十分です。特に高度な管理機能や機密データを扱う場合、適切な権限チェックを行うことが不可欠です」と指摘しています。

このケースは、単純なコード修正で解決できる問題が、いかに大きなセキュリティリスクをもたらすかを示す典型的な例と言えるでしょう。

過去の類似脆弱性

これは初めてのPost SMTPの脆弱性ではありません。2024年1月には、WordFenceがPost SMTPの別の脆弱性を報告していました。その際は「タイプジャグリング」と呼ばれるPHPの特性を悪用した認証バイパスと、クロスサイトスクリプティング(XSS)の脆弱性が発見され、バージョン2.8.8で修正されています。

これらの繰り返し発生する脆弱性は、WordPressエコシステム全体でのセキュリティ意識向上の必要性を示しています。特に人気のプラグインは攻撃者の標的になりやすく、一つの脆弱性が数十万サイトに影響を与える可能性があります。

出典:WordFence(ソースURL)

サイト管理者が取るべき対策

あなたのWordPressサイトがPost SMTPプラグインを使用している場合、以下の対策を直ちに実施することを強く推奨します:

1. プラグインを最新バージョンに更新する

最も重要な対策は、Post SMTPプラグインを最新バージョン(3.3.0以降)に更新することです。WordPressの管理画面から「プラグイン」→「インストール済みプラグイン」に移動し、Post SMTPの更新が利用可能であれば、直ちに更新を実行してください。

2. 不審なアクティビティをチェックする

すでに脆弱性が悪用されている可能性があるため、サイトに不審なアクティビティがないかを確認することが重要です。具体的には以下の点をチェックしてください:

- 管理者アカウントの予期しない動作や変更

- 見覚えのない新しい管理者アカウント

- サイトコンテンツの不審な変更

- アクセスログにおける異常なパターン

3. セキュリティプラグインの導入を検討する

WordFenceやSucuriなどのセキュリティプラグインは、このような脆弱性からサイトを保護するのに役立ちます。これらのプラグインは、既知の脆弱性に対するファイアウォールルールを提供し、不審なアクティビティを監視します。

4. ユーザー権限を見直す

サイトにログインできるユーザーの権限レベルを見直し、必要最小限の権限のみを付与することを検討してください。特に「購読者」レベルのユーザーが多数存在する場合は注意が必要です。

5. 二要素認証の導入

管理者アカウントに二要素認証を導入することで、パスワードが漏洩した場合でもアカウント乗っ取りを防止できる可能性が高まります。

WordPressプラグインのセキュリティ管理のベストプラクティス

この事例から学ぶべきWordPressプラグインのセキュリティ管理に関するベストプラクティスをいくつか紹介します:

1. 定期的なアップデートの実施

すべてのプラグインとWordPressコアを常に最新の状態に保つことが、セキュリティ維持の基本です。多くのセキュリティ修正は、新バージョンのリリースによって提供されます。

2. 未使用プラグインの削除

使用していないプラグインは完全に削除しましょう。無効化するだけでは、コードはサーバー上に残り、潜在的な攻撃経路となる可能性があります。

3. プラグインの評判と更新頻度の確認

新しいプラグインをインストールする前に、開発者の信頼性、ユーザーレビュー、更新頻度などを確認することが重要です。長期間更新されていないプラグインは避けるべきです。

4. セキュリティ監査の定期実施

定期的にサイトのセキュリティ監査を実施し、潜在的な脆弱性を特定することをお勧めします。様々な無料および有料のツールがこのプロセスを支援します。

5. バックアップの定期取得

最悪のケースに備えて、定期的なバックアップを取ることが重要です。攻撃を受けた場合でも、クリーンな状態に復旧できるようにしておきましょう。

結論:脆弱性対応の重要性

Post SMTP脆弱性の事例は、WordPressエコシステムにおけるセキュリティ対策の重要性を改めて示しています。一見小さなコードの欠陥が、20万以上のWebサイトに深刻な影響を与える可能性があるという事実は、プラグイン開発者とサイト管理者の双方にとって警鐘となるべきです。

特にメール送信や認証機能など、機密情報を扱うプラグインでは、適切なアクセス制御と権限チェックが不可欠です。また、サイト管理者は常に最新のセキュリティ情報に注意を払い、プラグインの更新を迅速に行うことが求められます。

幸い、今回の脆弱性は発見から修正までの対応が迅速であったため、大規模な攻撃への発展を防ぐことができました。しかし、依然として多くのサイトが更新されていない現状は懸念材料です。あなたのサイトを守るため、今すぐPost SMTPの更新状況を確認することをお勧めします。

セキュリティは一度の対応で終わるものではなく、継続的な注意と適切な対策が必要です。この事例を教訓として、WordPress サイトのセキュリティ対策を見直す良い機会としましょう。

参考文献

[1] BleepingComputer, 「Post SMTP plugin flaw exposes 200K WordPress sites to hijacking attacks」, (2025年7月), https://www.bleepingcomputer.com/news/security/post-smtp-plugin-flaw-exposes-200k-wordpress-sites-to-hijacking-attacks/

[2] Patchstack, 「Account Takeover Vulnerability Affecting Over 400K Installations Patched in Post SMTP Plugin」, (2025年7月), https://patchstack.com/articles/account-takeover-vulnerability-affecting-over-400k-installations-patched-in-post-smtp-plugin/

[3] SecurityOnline.info, 「400,000 WordPress Sites at Risk: CVE-2025-24000 in Post SMTP Plugin Allows Full Site Takeover」, (2025年7月), https://securityonline.info/400000-wordpress-sites-at-risk-cve-2025-24000-in-post-smtp-plugin-allows-full-site-takeover/

[4] Wordfence, 「Type Juggling Leads to Two Vulnerabilities in POST SMTP Mailer WordPress Plugin」, (2024年1月), https://www.wordfence.com/blog/2024/01/type-juggling-leads-to-two-vulnerabilities-in-post-smtp-mailer-wordpress-plugin/

[5] WordPress.org, 「Post SMTP プラグインページ」, (2025年), https://wordpress.org/plugins/post-smtp/

[6] NVD, 「CVE-2025-24000 Detail」, (2025年6月), https://nvd.nist.gov/vuln/detail/CVE-2025-24000

[7] GitHub, 「Post SMTP Vulnerability Advisory」, (2025年6月), https://github.com/advisories/GHSA-3f9v-jhc5-p8jp

[8] CISA, 「Vulnerability Summary for the Week of June, 2025」, (2025年6月), https://www.cisa.gov/news-events/bulletins/

[9] OWASP, 「Broken Access Control」, (2023年), https://owasp.org/Top10/A01_2021-Broken_Access_Control/

[10] WordPress Codex, 「Hardening WordPress」, (2025年), https://wordpress.org/documentation/article/hardening-wordpress/

[11] WP Beginner, 「WordPress Security – 21 Steps to Secure Your Website」, (2025年), https://www.wpbeginner.com/wordpress-security/

[12] WPExperts, 「Post SMTP Plugin Security Update」, (2025年6月), https://wpexperts.io/blog/

[13] Web Application Security Consortium, 「Threat Classification」, (2024年), http://www.webappsec.org/projects/threat/

[14] PHP Security Consortium, 「PHP Security Guide」, (2024年), http://phpsec.org/projects/guide/

[15] SANS Institute, 「WordPress Security Checklist」, (2025年), https://www.sans.org/blog/wordpress-security-checklist/

タグ: WordPress, セキュリティ, 脆弱性, プラグイン, Post SMTP, CVE-2025-24000, サイバーセキュリティ, Webセキュリティ, ハッキング, アクセス制御

Leave a Reply