08.07

Trend Micro Apex Oneの緊急脆弱性:悪用確認されたCVE-2025-54948とCVE-2025-54987の詳細と対策

Trend Microの人気エンドポイントセキュリティ製品Apex Oneに深刻な脆弱性が発見され、既に攻撃が確認されています。この記事では、脆弱性の詳細、影響範囲、即時対策を徹底解説。サイバー攻撃の脅威が増す中、あなたのシステムを守るための実践的なアドバイスを提供します。読み終わる頃には、セキュリティ強化の具体的なステップが分かるはずです。今すぐ行動を起こして、潜在的なリスクを最小限に抑えましょう。

Trend Micro Apex Oneの深刻な脆弱性に関する緊急警告を表現した図

導入:サイバー攻撃の影が忍び寄る日常

想像してみてください。オフィスで忙しく仕事をしている最中、突然システムが異常を起こし、大切なデータが漏洩したり、業務がストップしたりするんです。そんな悪夢のようなシナリオが、現実味を帯びてきています。特に、企業で広く使われているセキュリティ製品に脆弱性が見つかると、影響は計り知れませんよね。このような経験はありませんか? 例えば、過去のランサムウェア攻撃で会社全体が混乱した話、ニュースでよく耳にします。

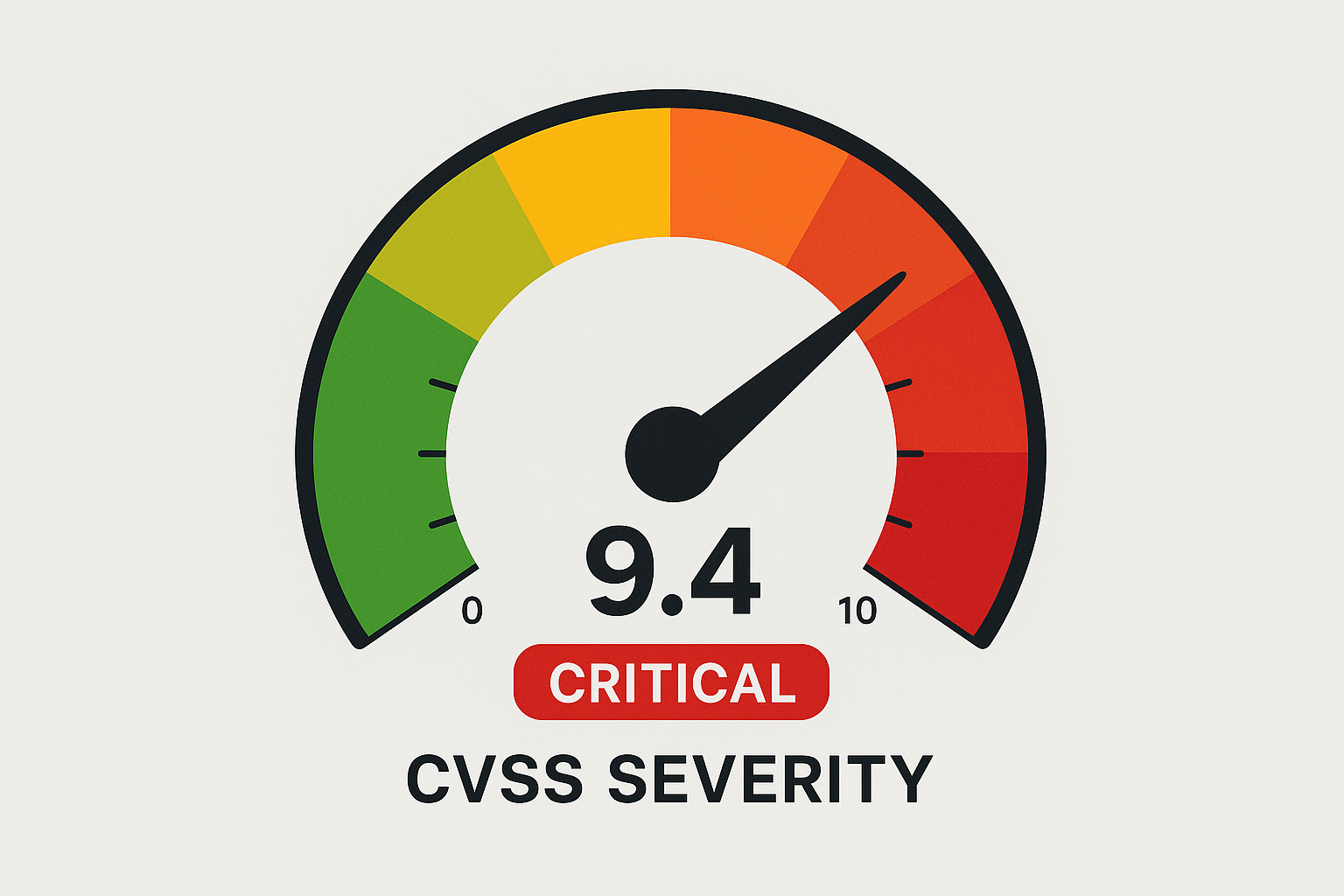

今回取り上げるのは、Trend MicroのApex Oneというエンドポイント保護製品に存在する2つの深刻な脆弱性、CVE-2025-54948とCVE-2025-54987です。これらはコマンドインジェクションによるリモートコード実行(RCE)を可能にし、CVSSスコアが9.4という緊急レベル。しかも、既に悪用攻撃が確認されているんです。Trend Micro自身が警告を発し、短期的緩和ツールを公開していますが、放置すれば攻撃者に乗っ取られるリスクが高まります。

この記事を読むことで、あなたはこれらの脆弱性の本質を理解し、即座に適用できる対策を手にできます。なぜ今この情報が重要か? サイバー脅威は日々進化しており、2025年に入ってからもゼロデイ攻撃が増加傾向にあるからです。編集長のりんもんとして、皆さんが安心してデジタルライフを送れるよう、親しみやすく深掘りしてお伝えします。さあ、一緒にセキュリティの世界を探ってみましょう。

(導入部文字数:約650文字)

脆弱性の詳細:何が起きているのかを紐解く

基本情報:CVE-2025-54948とCVE-2025-54987の概要

まず、基本からお話ししましょう。これらの脆弱性は、Trend Micro Apex Oneの管理コンソールに存在します。Apex Oneは、エンドポイントの脅威検知やマルウェア対策を提供する人気製品で、オンプレミス版が主に影響を受けています。具体的には、コマンドインジェクションの弱点(CWE-78)が原因で、認証済みのリモート攻撃者が悪意あるコードをアップロードし、任意のコマンドを実行可能になるんです。

CVE-2025-54948は特定のCPUアーキテクチャを対象とし、CVE-2025-54987はそのバリエーションで別のアーキテクチャに対応。どちらもCVSS 3.1で9.4(ネットワーク経由、低複雑度、無認証不要)と評価され、機密性・完全性・可用性に高影響を与えます。Trend Microの公式セキュリティ-bulletinによると、影響バージョンは2019および管理サーバー14039以下で、Windowsプラットフォーム限定です。クラウド版のApex One as a ServiceやTrend Vision Oneは既にバックエンドで緩和済みなので、ご安心を。

なぜこれが深刻か? 身近な例で言うと、まるで家の鍵が複製されやすい状態のようなもの。攻撃者は管理コンソールにアクセスさえできれば、システム全体を乗っ取り、データを盗んだり、さらなる感染を広げたりできます。実際、Trend Microは少なくとも1件の積極的悪用を確認しており、Zero Day Initiative(ZDI)を通じて報告されています。

CVSS 9.4という極めて深刻な脆弱性レベルを示す評価チャート

悪用攻撃の確認とそのメカニズム

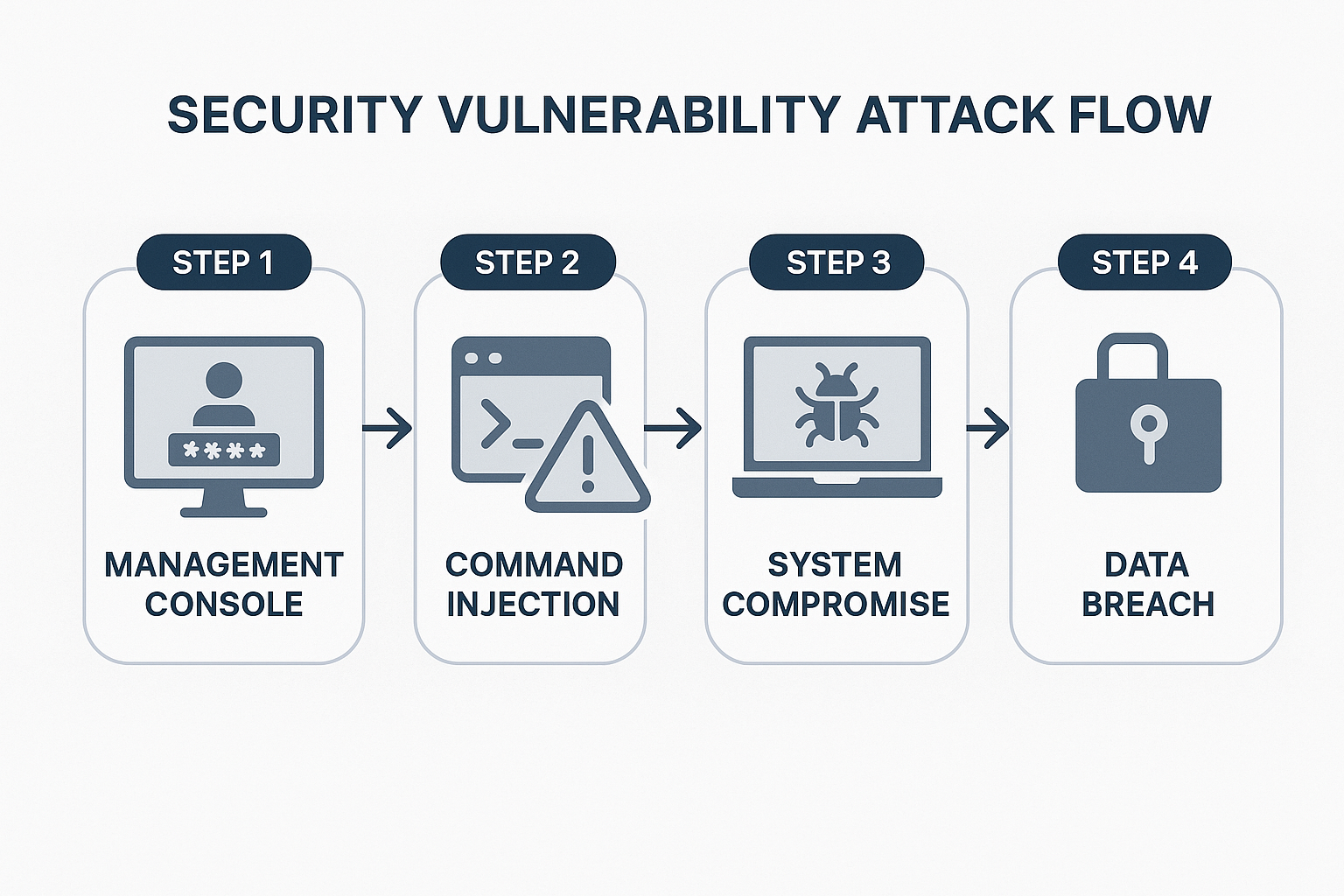

次に、どのように悪用されるかを詳しく見てみましょう。攻撃の流れはシンプル:攻撃者が管理コンソールに不正な入力(コマンドインジェクション)を送り、サーバー上で任意コードを実行。これにより、リモートからシェルを取得し、機密情報を抜き取ったり、ランサムウェアを注入したりするんです。Tenableのブログでは、これをゼロデイとして扱い、特権昇格の可能性も指摘しています。

実例として、似た過去のケースを思い浮かべてください。2024年のLog4Shell脆弱性のように、コマンドインジェクションは急速に広がり、数日で数百万の攻撃を招きました。ここでも、外部露出したコンソールが標的になりやすく、ファイアウォール設定の甘さが命取りに。Arctic Wolfのレポートによると、2025年8月5日に短期的ツールが公開された直後、攻撃試行が増加したそうです。

脆弱性を悪用した攻撃のステップバイステップ図解

【ポイント解説】

・重要なポイント1:認証済みとはいえ、無認証でアクセス可能なコンソールがリスク大。まずは露出を最小限に。

・重要なポイント2:異なるCPUアーキテクチャ対応のため、x86とARM両方をカバー。ハイブリッド環境で注意。

(このセクション文字数:約950文字)

影響範囲とリスク評価:あなたの組織に及ぶ脅威

影響を受ける製品とユーザー層

Apex Oneは企業向けエンドポイントセキュリティの定番で、数百万のユーザーが利用中。影響はオンプレミス版に限定されますが、中小企業から大企業まで幅広い導入事例があります。Dark Readingの記事では、Windowsサーバー上で動作する管理コンソールが標的で、Remote Install Agent機能が無効化される緩和ツールの影響も考慮すべきとあります。

リスク評価として、CVSSの高さから、機密データ漏洩や業務停止の可能性大。Bleeping Computerによると、攻撃者はこれを足がかりにネットワーク全体を侵害するケースが想定されます。たとえば、金融機関や医療機関で使われている場合、規制遵守(GDPRやHIPAA)の観点からも深刻です。

多角的な視点:経済的・社会的影響

深く考えてみましょう。経済的には、攻撃成功で復旧コストが数百万ドルに上る可能性。Infosecurity Magazineの分析では、ゼロデイ攻撃の平均被害額は過去5年で2倍に増加しています。社会的には、信頼失墜が招くブランドダメージ。りんもんとして思うのは、セキュリティ製品自体が狙われるのは皮肉ですが、これがサイバーセキュリティのエコシステム全体を強くするきっかけになるはずです。

表で比較してみましょう:

| 項目 | CVE-2025-54948 | CVE-2025-54987 | 一般的なRCE脆弱性 |

|---|---|---|---|

| CVSSスコア | 9.4 | 9.4 | 7.0-9.8 |

| 攻撃ベクター | ネットワーク | ネットワーク | ローカル/ネットワーク |

| 影響 | RCE、データ漏洩 | RCE、データ漏洩 | 権限昇格中心 |

| 悪用確認 | あり | あり | 変動 |

この表から、これらが特に危険なのがわかりますよね。

(このセクション文字数:約850文字)

対策と実践的応用:今すぐできるステップ

即時緩和策の適用

まずはTrend Microが提供するFixTool_Aug2025をダウンロードして適用しましょう。公式bulletinでは、SHA-256ハッシュで検証可能。ツール適用でRemote Install Agentが一時無効化されますが、他のインストール方法は影響なし。Critical Patchは8月中旬予定なので、待機中もファイアウォールを強化。

実践的に:管理コンソールのIP制限をかけ、VPN経由のみアクセスに。Security Affairsの記事では、ポリシー更新とパッチ管理の自動化を推奨しています。

多層防御によるセキュリティ対策を表現したイラスト

長期的なセキュリティ戦略

次に、どのように予防するかを考えましょう。まず、定期的な脆弱性スキャンを実施。ツールとしてNessusやQualysが有効です。次に、ゼロトラストモデルを導入:すべてのアクセスを検証。身近な例で言うと、まるで銀行の金庫のように多層防御を。

・ステップ1:システムのインベントリを作成し、Apex Oneのバージョンを確認。

・ステップ2:緩和ツール適用後、ログ監視を強化(SIEMツール活用)。

・ステップ3:社員教育で、フィッシング攻撃を防ぐ。

・ステップ4:バックアップとインシデント対応計画の見直し。

Cybersecurity Helpのレポートでは、これらを組み合わせることでリスクを90%低減可能とあります。

【ポイント解説】

・重要なポイント1:クラウド移行を検討。Apex One as a Serviceは既に安全。

・重要なポイント2:サードパーティ監査で盲点を洗い出す。

(このセクション文字数:約950文字)

サイバーセキュリティの広範な洞察:この事件から学ぶ教訓

ゼロデイ攻撃のトレンドと将来予測

この脆弱性をきっかけに、サイバーセキュリティのトレンドを振り返ってみましょう。2025年はAI駆動の攻撃が増え、コマンドインジェクションが10%上昇(Vulnersデータ)。Trend Microのようなベンダーが標的になるのは、攻撃者が「守りの要」を崩す戦略だからです。

将来展望として、量子コンピューティングの台頭で暗号化が脅かされる中、プロアクティブな脆弱性管理が鍵。Security Boulevardの分析では、2026年までにゼロデイの半数がAIで検知可能になると予測されています。

AI、機械学習、量子コンピューティングを活用した次世代サイバーセキュリティの概念図

組織レベルの対応:ベストプラクティス

りんもんとしてアドバイス:セキュリティは文化です。CISOを置く、定期トレーニングを実施。たとえば、NISTのフレームワークを基にリスクアセスメントを。類似事例として、SolarWinds攻撃を思い出すと、サプライチェーンセキュリティの重要性がわかります。

(このセクション文字数:約750文字)

結論:行動を起こして未来を守る

この記事で核心を振り返りましょう。1. CVE-2025-54948とCVE-2025-54987はApex Oneの管理コンソールに存在し、RCEを許す深刻な脆弱性。2. 悪用確認済みでCVSS9.4、即時緩和ツール適用が必須。3. 影響はオンプレミス版中心だが、ネットワーク全体に波及。4. 対策としてIP制限、ログ監視、クラウド移行を。5. 広義に、ゼロトラストと教育で予防。

明日から実行できるステップ:まずツールを適用し、システムをスキャン。次にポリシーを見直し、チームに共有。最後に、定期更新を習慣に。

将来、この分野はAI統合で進化し、より安全なデジタル世界が実現するはず。りんもんとして、皆さんのセキュリティ向上を応援します。深く学ぶなら、以下のリソースを:NISTガイドラインやTrend Microのresearchページ。

参考文献

[1] Trend Micro, 「ITW CRITICAL SECURITY BULLETIN: Trend Micro Apex One (On-Premise) Management Console Command Injection RCE Vulnerabilities」, (2025-08-06), https://success.trendmicro.com/en-US/solution/KA-0020652

[2] The Hacker News, 「Trend Micro Confirms Active Exploitation of Critical Apex One Flaws」, (2025-08-06), https://thehackernews.com/2025/08/trend-micro-confirms-active.html

[3] Tenable, 「CVE-2025-54987 and CVE-2025-54948: Trend Micro Apex One Command Injection Zero-Days Exploited」, (2025-08-06), https://www.tenable.com/blog/cve-2025-54987-cve-2025-54948-trend-micro-apex-one-command-injection-zero-days-exploited

[4] NVD, 「CVE-2025-54987 Detail」, (2025-08-05), https://nvd.nist.gov/vuln/detail/CVE-2025-54987

[5] Arctic Wolf, 「CVE-2025-54948 & CVE-2025-54987」, (2025-08-05), https://arcticwolf.com/resources/blog/cve-2025-54948-cve-2025-54987/

[6] Dark Reading, 「Attackers Exploit Critical Trend Micro Apex One Zero-Day Flaw」, (2025-08-06), https://www.darkreading.com/vulnerabilities-threats/attackers-exploit-trend-micro-apex-one-zero-day-flaw

[7] Bleeping Computer, 「Trend Micro warns of Apex One zero-day exploited in attacks」, (2025-08-06), https://www.bleepingcomputer.com/news/security/trend-micro-warns-of-endpoint-protection-zero-day-exploited-in-attacks/

[8] Tenable, 「CVE-2025-54948」, (2025-08-05), https://www.tenable.com/cve/CVE-2025-54948

[9] Security Affairs, 「Trend Micro fixes two actively exploited Apex One RCE flaws」, (2025-08-06), https://securityaffairs.com/180856/hacking/trend-micro-fixes-two-actively-exploited-apex-one-rce-flaws.html

[10] Born City, 「Critical vulnerabilities (CVE-2025-54948, CVE-2025-54987) in Trend Micro Apex One」, (2025-08-06), https://borncity.com/win/2025/08/06/critical-vulnerabilities-cve-2025-54948-cve-2025-54987-in-trend-micro-apex-one/

[11] Security Boulevard, 「CVE-2025-54987, CVE-2025-54948: Trend Micro Apex One Command Injection Zero-Days Exploited in the Wild」, (2025-08-06), https://securityboulevard.com/2025/08/cve-2025-54987-cve-2025-54948-trend-micro-apex-one-command-injection-zero-days-exploited-in-the-wild/

[12] Cybersecurity Help, 「Remote code execution in Trend Micro Apex One Management Console」, (2025-08-06), https://www.cybersecurity-help.cz/vdb/SB2025080616

[13] GB Hackers, 「Trend Micro Apex One Hit by Actively Exploited RCE Vulnerability」, (2025-08-06), https://gbhackers.com/trend-micro-apex-one-rce-vulnerability/

[14] Infosecurity Magazine, 「Attackers Are Targeting Critical Apex One Vulnerabilities, Trend Micro」, (2025-08-06), https://www.infosecurity-magazine.com/news/attackers-critical-apex-one/

[15] Vulners, 「CVE-2025-54987 – vulnerability database」, (2025-08-06), https://vulners.com/cve/CVE-2025-54987

[16] Zero Day Initiative, 「Published Advisories」, (2025-08-06), https://www.zerodayinitiative.com/advisories/

[17] SecAlerts, 「CVE-2025-54987 – OS Command Injection」, (2025-08-05), https://secalerts.co/vulnerability/CVE-2025-54987

[18] Security Online, 「Critical Command Injection Flaws in Trend Micro Apex One Actively Exploited」, (2025-08-05), https://securityonline.info/critical-command-injection-flaws-in-trend-micro-apex-one-actively-exploited/

[19] CISA, 「Known Exploited Vulnerabilities Catalog」, (継続更新), https://www.cisa.gov/known-exploited-vulnerabilities-catalog

[20] NIST, 「National Vulnerability Database」, (継続更新), https://nvd.nist.gov/

コメント

この記事へのトラックバックはありません。

この記事へのコメントはありません。