アスクルのランサムウェアによるシステム障害の最新対応状況を詳しく解説します。10月19日の発生から、復旧進捗、影響範囲、対策本部の活動までを多角的に分析。個人情報漏えいの有無や物流システムへの影響、他社への波及効果も明らかにします。この記事を読むことで、サイバー攻撃の現実と対策の重要性を理解し、自身のビジネスに活かせる具体的な教訓を得られます。ビジネスパーソン必見の情報で、セキュリティ強化の第一歩を踏み出しましょう。

a photo of ASKUL headquarters building with logo

オフィス用品の通販で馴染み深いアスクルが、突然のシステム障害に襲われたニュースを耳にしたことはありませんか? 2025年10月19日、外部からの不正アクセスが原因でランサムウェアに感染し、受注や出荷がストップしてしまったのです。多くの企業が日常的に利用するサービスだけに、影響は計り知れません。例えば、急ぎの文房具を注文しようとしたらサイトが使えず、代替を探す羽目になったり、物流が止まって在庫管理に支障が出たり。そんな経験をお持ちの方もいるのではないでしょうか。

このようなサイバー攻撃は、決して他人事ではありません。日本国内でも、近年ランサムウェア被害が急増しており、企業規模を問わず標的となっています。アスクルのケースは、まさにその典型例。障害発生から数日経った今、復旧の目途が立たない状況が続いているのです。この記事では、最新の対応状況を基に、何が起こったのか、どのように対処されているのかを詳しくお伝えします。さらに、こうしたトラブルから学ぶべき教訓を、具体的な例を交えて解説。読了後には、ご自身の会社のセキュリティを見直すきっかけになるはずです。

なぜ今、この情報が重要かと言えば、デジタル化が進む現代のビジネスでは、システム障害が即座に売上や信頼の損失につながるからです。アスクルは迅速な対策本部設置で対応を進めていますが、完全復旧まで時間がかかる見込み。こうした事例を通じて、予防策や回復策を事前に準備しておくことが、企業の存続に直結します。では、まずは障害の発生経緯から振り返ってみましょう。

10月19日午前、アスクルは外部からの不正アクセスによる異常を検知しました。すぐにランサムウェア感染の疑いがあるシステムを切り離し、ネットワークを遮断。これにより、同日16時30分から「ASKUL」「ソロエルアリーナ」「LOHACO」の受注を停止せざるを得なくなりました。主な影響は物流システム(WMS:Warehouse Management System)に及び、物流センターの入出荷業務が完全にストップ。結果として、新規注文の受け付けができなくなったのです。

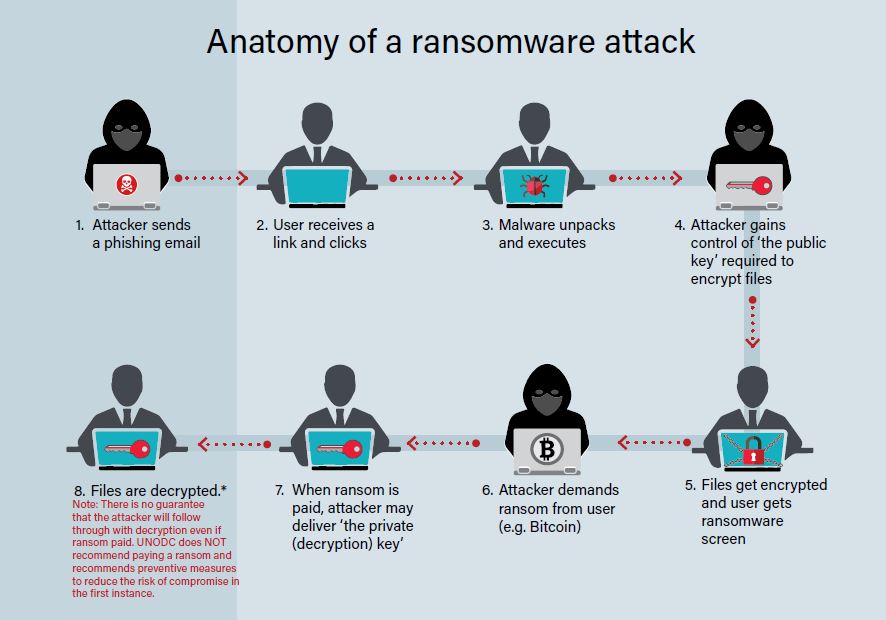

この初期対応は、被害拡大を防ぐための標準的な手順です。ランサムウェアはデータを暗号化し、身代金を要求するマルウェアですが、早期に隔離することで二次被害を最小限に抑えられます。アスクルの場合、現時点で個人情報や取引先情報の外部流出は確認されていません。これは、迅速な遮断が功を奏した証拠と言えるでしょう。しかし、調査が進行中であるため、引き続き注意が必要です。

企業として、こうしたトラブルに直面したときの心構えは重要です。あなたも、社内のIT担当者に「うちのシステムは大丈夫?」と尋ねてみたことはありますか? アスクルの事例は、日常の業務がどれほど脆弱かを思い起こさせてくれます。ここから得られる価値は、単なるニュースのまとめではなく、実践的なリスク管理のヒント。記事を読み進めることで、サイバーセキュリティの基礎を固め、ビジネスをより強靭にできるはずです。

さらに、障害の影響はアスクル本体にとどまりません。グループ会社のASKUL LOGISTが受託する3PL(Third Party Logistics)業務も停止し、無印良品やロフトのネットストアで受注・出荷が中断されています。ネスレ日本も、ネット販売を停止する事態に。こうした波及効果は、サプライチェーンの連鎖性を示す好例です。日本企業では、物流依存が高いため、一社のトラブルが業界全体に広がりやすいのです。

この記事を通じて、読者の皆さんが得られるメリットは明確です。最新状況の把握はもちろん、ランサムウェアのメカニズム理解、対策本部の運用例、予防策の具体策まで。たとえば、バックアップ体制の強化や社員教育のポイントを学べば、明日から行動に移せます。好奇心を持って読み進め、自身のビジネスに活かしてください。では、本題に入りましょう。

障害の発生経緯と初期対応

illustration of ransomware attack anatomy

アスクルのシステム障害は、2025年10月19日午前に始まりました。外部からの不正アクセスが検知され、ランサムウェア感染の疑いが浮上。ランサムウェアとは、データを暗号化して身代金を要求するサイバー攻撃の一種で、近年日本企業を狙った事例が増えています。例えば、アサヒビールも同様の被害を受け、出荷停止に追い込まれました。

アスクルは異常を検知後、即座に感染疑いのシステムを隔離し、ネットワークを遮断。これにより、被害の拡大を防ぎました。同日14時に対策本部を設置し、16時30分には主要サービスの受注を停止。こうした迅速な判断は、サイバーセキュリティの基本ですが、実行するのは容易ではありません。なぜなら、遮断すれば業務が即座に止まるからです。

初期対応のポイントは、検知の速さです。アスクルは午前の段階で異常を捉え、行動に移りました。これは、監視システムの有効性を示しています。企業として、学ぶべきは「検知から対応までのタイムラグを最小化する」こと。たとえば、SIEM(Security Information and Event Management)ツールの導入が有効です。

この経緯から、ランサムウェアの典型的な流れを振り返ってみましょう。攻撃者はフィッシングメールや脆弱性を突いて侵入し、データを暗号化。身代金をビットコインなどで要求します。アスクルの場合、物流システムが主な標的となりました。WMSが止まると、入出荷が不可能になり、ビジネス全体に影響します。

初期対応の結果、現時点で個人情報の漏えいは確認されていません。これは幸運ですが、調査中であることを忘れてはいけません。企業は、こうしたトラブル時に透明性を保つことが信頼維持のカギです。アスクルは公式サイトで逐次更新しており、好事例と言えます。

ランサムウェアの脅威と企業リスク

ランサムウェアは、単なるデータ損失ではなく、業務停止を引き起こします。日本では、2024年以降の被害報告が急増。経済産業省のデータによると、サイバー攻撃による損失は年間数兆円規模です。アスクルのように、物流依存の企業は特に脆弱。あなたのご会社では、バックアップデータをオフラインで保管していますか? オンラインのみでは、感染が広がりやすいのです。

具体例として、アサヒビールのケースを挙げます。2025年にランサムウェア被害を受け、出荷遅延が発生。復旧に数週間かかり、売上影響は数億円と推定されます。アスクルも同様で、復旧遅れが長期化すれば、顧客離れのリスクが高まります。

このセクションで理解してほしいのは、初期対応の重要性。検知・隔離・停止の流れを社内マニュアルに落とし込むことが、被害軽減の第一歩です。次に、現在の復旧状況を見てみましょう。

現在の復旧状況と進捗

cyber security team monitoring and responding to incident

2025年10月23日現在、アスクルのシステム復旧は調査段階にあります。対策本部が障害範囲の特定とログ解析を進めていますが、復旧の目途は立っていません。10月22日の第2報では、物流システムの停止が継続中と発表されました。

復旧プロセスは、まず原因究明から。外部専門機関と連携し、詳細調査を実施。調査完了後、復旧計画を策定・実行する流れです。この慎重さは、二次感染を防ぐためです。企業として、焦らず徹底的に調べる姿勢は参考になります。

進捗のポイントは、チーム規模の拡大。社内エンジニア60~70人に加え、外部30人で100人体制。ログ解析は時間がかかりますが、専門家の投入で加速しています。たとえば、LINEヤフーのエンジニアが常駐・遠隔で支援。これは、親会社としての強みです。

復旧の見通しについて、公式発表では「調査完了次第」とのみ。過去の類似事例から、数週間かかる可能性があります。アサヒビールの復旧が2週間以上かかったのを思い浮かべてください。アスクルも、慎重に進めているようです。

この状況で、企業が活用できるのはバックアップシステム。ただし、ランサムウェアはバックアップも狙うため、オフラインストレージが推奨されます。アスクルの場合、WMSのバックアップが鍵になるでしょう。

調査の詳細と課題

調査では、感染経路の特定が重要。フィッシングか脆弱性か? 解析結果が待たれます。課題は、業務停止の長期化。顧客対応として、代替注文の案内を強化しています。あなたのご会社では、障害時の代替ルートを準備していますか?

復旧状況から学べるのは、継続的な監視の必要性。次に、影響範囲を詳しく見ていきましょう。

影響の範囲と他社への波及効果

ASKUL warehouse with automated logistics robots

アスクルの障害は、主に物流システムに及びます。WMS停止で、物流センターの入出荷が不可能に。結果、「ASKUL」「ソロエルアリーナ」「LOHACO」の全サービスが受注停止。影響は数万社の顧客に及びます。

さらに、グループ会社のASKUL LOGISTが提供する3PL業務も停止。無印良品ネットストアやロフトネットストアで、出荷中断が発生。ネスレ日本もネット販売を停止しました。これは、サプライチェーンの連鎖を示す例です。一社のトラブルが、複数企業に波及するのです。

影響の規模は、売上損失として推定数億円。物流依存の通販ビジネスでは、1日の停止が致命的。アスクルの倉庫は自動化が進んでいますが、システムダウンでロボットも機能せず。日常の業務がどれほどITに頼っているかを痛感します。

他社への波及から、学ぶべきは依存リスクの分散。複数物流プロバイダーの利用が有効です。例えば、Amazonへのシフトが見られますが、単一依存は危険です。

顧客と社会への影響

顧客側では、介護用品の遅れやオフィス衛生の危機が報告されています。X(旧Twitter)で、ユーザーが代替を探す声が相次ぎます。これは、社会全体のサプライチェーン脆弱性を露呈しています。日本では、こうした事例が増え、経済への打撃が懸念されます。

影響範囲の分析から、企業はBCP(Business Continuity Plan)の強化を。次に、対策本部の体制を詳しく。

対策本部の体制と外部協力の役割

team collaborating on cybersecurity incident response

アスクルは10月19日14時に対策本部を設置。本部下に「事業継続部会」「IT復旧部会」を置き、全社対応を進めています。体制の特徴は、社内外の連携。社内エンジニア60~70人に、外部30人を加えた100人規模です。

外部協力の中心はLINEヤフー。親会社として、エンジニアを派遣。セキュリティ専門企業も参加し、ログ解析を支援しています。この協力体制は、単独対応の限界を克服する好例です。

本部の役割は、調査・復旧計画の策定。事業継続部会は顧客対応、IT復旧部会は技術解析を担います。こうした分担が、効率を高めています。

企業として、学ぶべきはチーム組成の速さ。事前の連絡網整備が鍵です。たとえば、外部パートナーのリストを準備しておくと有効。

協力の具体例と効果

LINEヤフーの支援は、常駐・遠隔の両方。専門知識の投入で、調査加速。効果は、被害範囲の早期特定に表れています。単独では、数ヶ月かかるケースも。この体制から、ネットワークの重要性を再認識しましょう。

次に、企業が学ぶ教訓をまとめます。

企業が学ぶべきセキュリティ教訓

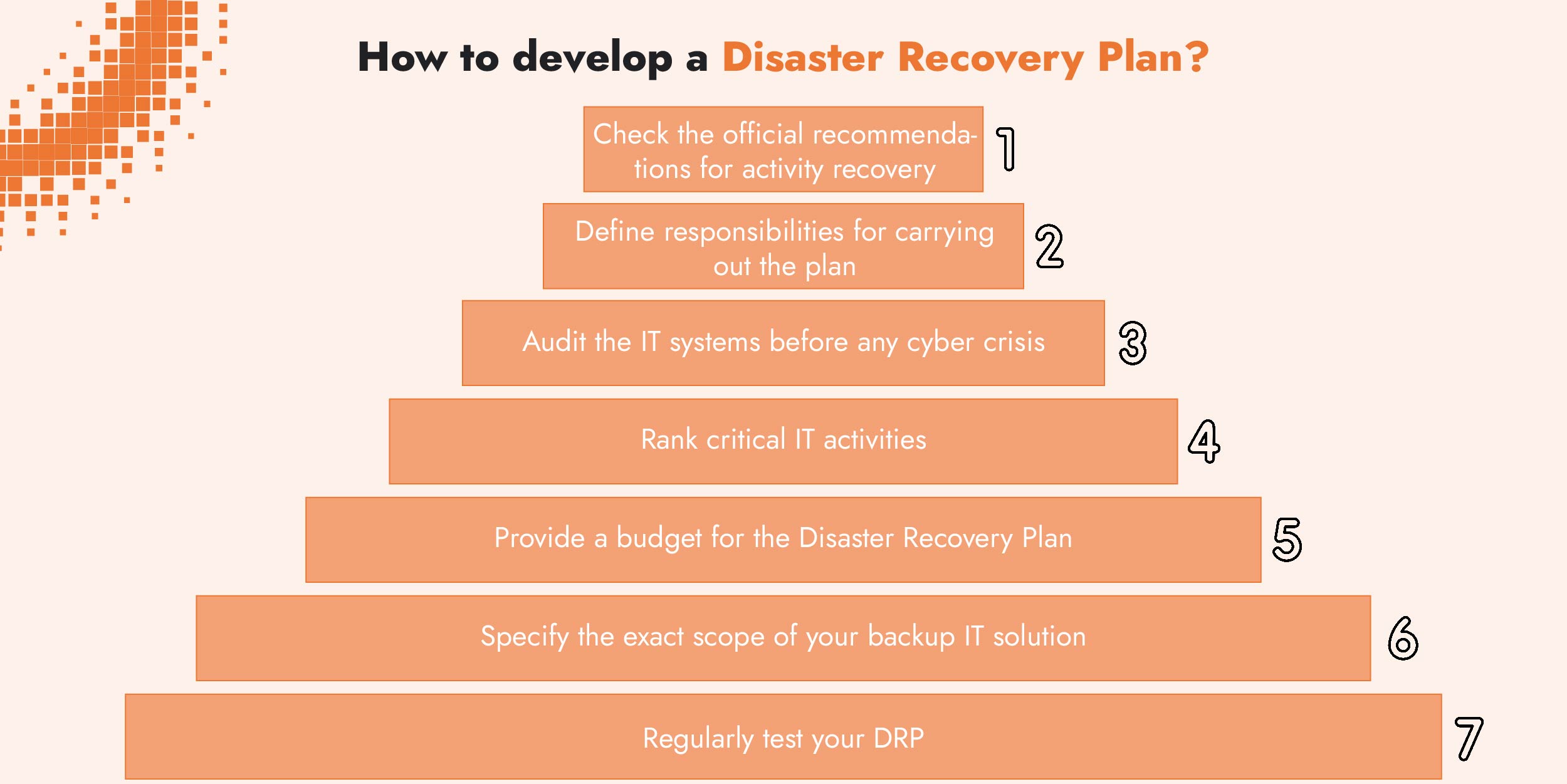

steps to develop a disaster recovery plan

アスクルの事例から、まず検知システムの強化を。異常を早期に捉えるツールの導入が必須です。次に、バックアップの多重化。オフラインとクラウドの組み合わせで、リスク分散を。

社員教育も重要。フィッシング訓練で、侵入を防ぎます。日本企業では、セキュリティ意識の低さが課題。定期研修で向上させましょう。

さらに、BCPの策定。障害時の代替業務フローを明確に。アスクルのように、透明な情報開示で信頼を維持。

教訓を表でまとめます。

| 教訓 | 具体策 | 効果 |

|---|---|---|

| 検知強化 | SIEMツール導入 | 異常早期発見 |

| バックアップ多重化 | オフライン保管 | データ回復容易 |

| 社員教育 | フィッシング訓練 | 侵入防止 |

| BCP策定 | 代替ルート準備 | 業務継続 |

| 情報開示 | 公式更新 | 信頼維持 |

これらを実践すれば、被害を最小限に。政治的に敏感な話題ですが、サイバー攻撃は国境を超える脅威。政府のガイドラインも参考に。

実践応用例

中小企業では、予算限界があるので、無料ツールからスタート。たとえば、経済産業省のセキュリティ対策ガイドを活用。導入で、攻撃耐性を高められます。

将来のセキュリティ対策と展望

サイバー脅威は進化します。将来的には、AIを活用した検知システムが主流に。アスクルの事例は、業界全体の警鐘です。今後、復旧完了後には、対策強化が予想されます。

展望として、日本企業のセキュリティ投資が増加。2025年の被害事例から、法規制強化も。企業は、ゼロトラストモデルを採用し、常時検証を。

あなたのご会社では、将来を見据えた対策を? まずは、脆弱性スキャンから始めましょう。

このセクションで、長期視点の重要性を理解してください。

アスクルのトラブルから得た洞察を振り返りましょう。まず、迅速な初期対応が被害拡大を防ぐこと。次に、100人規模のチームで調査を進める連携の力。最後に、物流依存のリスクと予防策の必要性です。

明日から実行できるステップは3つ。1つ目、社内セキュリティチェックリストを作成。2つ目、バックアップテストを実施。3つ目、社員向けサイバー教育セミナーを企画。これで、基本的な備えが整います。

将来、アスクルはより強靭なシステムを構築するでしょう。業界全体で共有される教訓が、サイバーセキュリティの水準を上げます。

さらなる学習には、経済産業省のサイバーセキュリティガイドや、書籍『サイバーセキュリティ入門』を推奨。専門サイトの購読も有効です。好奇心を持って、学びを深めてください。

参考文献

[1] アスクル株式会社, 「ランサムウェア感染によるご注文受付停止のお知らせとお詫び(10月23日更新)」, (2025-10-23), https://www.askul.co.jp/snw/newsDispView/?newsId=18364 [2] Impress Watch, 「アスクル、ランサムウェアによるシステム障害で続報~物流システムで障害発生中」, (2025-10-22), https://internet.watch.impress.co.jp/docs/news/2057061.html [3] ZDNet Japan, 「アスクル、システム復旧に向け全社で対応–社内外100人規模の調査チームを組成」, (2025-10-22), https://japan.zdnet.com/article/35239532/ [4] LNEWS, 「アスクル/ランサムウェア障害第2報、範囲は主に物流システム、3PL業務も停止」, (2025-10-23), https://www.lnews.jp/2025/10/r1023301.html [5] ITmedia NEWS, 「アスクルのランサム被害、対応にLINEヤフーなども協力 対策本部は100人規模 物流システムへの影響大」, (2025-10-22), https://www.itmedia.co.jp/news/articles/2510/22/news120.html [6] The Japan News, 「Askul Suspends Order Receipts, Shipments Due to Cyberattack」, (2025-10-20), https://japannews.yomiuri.co.jp/business/companies/20251020-287528/ [7] Plus Web3, 「ランサムウェア被害で物流システム停止 社内外100人規模で復旧対応」, (2025-10-23), https://plus-web3.com/media/latestnews_1000_5910/ [8] Wiple Service, 「アスクルシステム障害はいつまで続くのか徹底解説と最新復旧状況」, (2025-10-23), https://wiple-service.com/column/askul-system-failure-latest-status/ [9] Cybersecurity Info, 「アスクルが受けたランサムウェア攻撃 ―物流を止めたサイバー攻撃の脅威―」, (2025-10-23), https://cybersecurity-info.com/column/askul-cyber-attack-202510/ [10] Rocket Boys, 「アスクル、ランサムウェアによるサイバー攻撃でのシステム障害でLINE/ヤフー社から協力受け入れ」, (2025-10-22), https://rocket-boys.co.jp/security-measures-lab/askul-receives-support-from-line-yahoo-after-ransomware-cyberattack-causes-system-failure/ [11] Yahoo News, 「アスクル、ランサムウェア被害は物流システム 100名体制で対応」, (2025-10-23), https://news.yahoo.co.jp/articles/65750d5a7b4f6c20e6243d14f46c0d92839587c8 [12] Yahoo News, 「ネスレ、ネット販売停止 アスクルのシステム障害で」, (2025-10-23), https://news.yahoo.co.jp/articles/58a4e17556a0e3d0e1d07ddd16ea7fe9e9e02e87 [13] 経済産業省, 「サイバーセキュリティ対策ガイドライン」, (2025), https://www.meti.go.jp/policy/netsecurity/index.html [14] UNODC, 「Ransomware attacks, a growing threat that needs to be countered」, (2021), https://www.unodc.org/roseap/en/2021/10/cybercrime-ransomware-attacks/story.html [15] BitSight, 「Top 7 Most Common Ransomware Attack Vectors」, (2022), https://www.bitsight.com/blog/top-7-ransomware-attack-vectors-and-how-avoid-becoming-victim [16] ARIA Cybersecurity, 「Just What is a Ransomware Attack, And Can You Prevent One?」, (n.d.), https://blog.ariacybersecurity.com/blog/just-what-is-a-ransomware-attack-and-can-you-prevent-one [17] Truesec, 「Truesec Cybersecurity Incident Response Team (CSIRT)」, (2024), https://www.truesec.com/service/incident-response [18] Logsign, 「How to Build an Effective Incident Response Team」, (n.d.), https://www.logsign.com/blog/how-to-build-an-effective-incident-response-team/ [19] C-Risk, 「DRP: all you need to know about the IT recovery plan」, (2024), https://www.c-risk.com/blog/drp-disaster-recovery-plan [20] Complete Technology, 「7 Procedures for recovering from a cyberattack」, (2020), https://www.completetechnology.com/7-procedures-for-recovering-from-a-cyberattack/

アスクル,ランサムウェア,システム障害,サイバー攻撃,物流システム,復旧対応,LINEヤフー,企業セキュリティ,ビジネス影響,IT対策