10.05

アサヒグループHDのランサムウェア攻撃:2025年9月29日の大規模障害が企業に投げかける警鐘

この記事では、2025年9月29日に発生したアサヒグループホールディングス(以下、アサヒグループHD)に対するサイバー攻撃の詳細を徹底的に掘り下げます。ランサムウェアによるシステム障害がもたらした即時的な影響から、企業全体の業務停止、消費者への波及効果、そして今後のセキュリティ対策までを、公式発表と信頼できる報道に基づいて解説。あなたがビジネスパーソンやIT担当者であれば、この事件から学べる実践的な教訓が満載です。なぜ今、こうした攻撃が増えているのか? どう防げばいいのか? 読み進めることで、自身の組織を守るための具体策が見えてきます。早速、事件の全貌に迫りましょう。

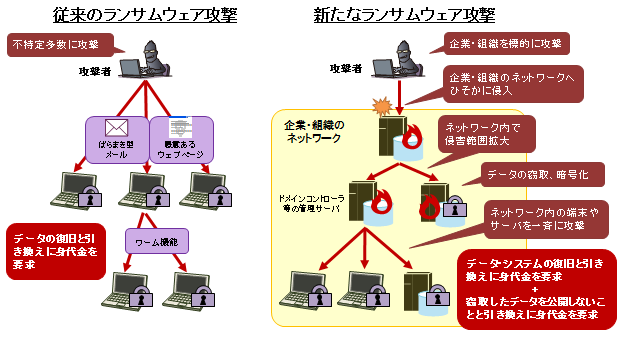

(出典: TBS NEWS DIG。アサヒグループHDのサイバー攻撃関連ニュース)

事件の発生と即時対応:突然のシステムダウンが引き起こした混乱

想像してみてください。朝のオフィスで、いつも通りメールを確認しようとしたら、画面がフリーズ。注文システムが動かず、工場ラインが止まる。まさにそんな悪夢のような状況が、2025年9月29日の朝、アサヒグループHDの国内グループ会社で一斉に起こりました。この日、同社は公式に「外部からのサイバー攻撃によるシステム障害が発生した」と発表。受注・出荷業務が全面停止し、国内30工場の大半で生産ラインがストップするという、飲料業界では前代未聞の事態です。

なぜこのような大規模障害が起きたのか? まず、基本的な背景からお話ししましょう。アサヒグループHDは、日本を代表するビールメーカーとして知られ、ビールだけでなくソフトドリンクや食品事業も展開。年間売上高は数兆円規模で、日常の食卓に欠かせない存在です。しかし、グローバル化とデジタル化が進む中、企業システムは複雑に連動しています。注文管理、生産計画、在庫制御――これらが一つのサーバーに依存している場合、攻撃の影響は雪だるま式に拡大します。今回のケースでは、まさにそれが現実となりました。

同社の初報によると、9月29日朝に障害が発覚。すぐに「緊急事態対策本部」を設置し、システムの遮断措置を取ったそうです。この対応は迅速で、二次被害を防ぐための鉄則です。たとえば、遮断とは、感染したサーバーをネットワークから切り離すこと。まるで家に火事が起きたらドアを閉めて火の広がりを止めるようなものですね。結果として、受注や出荷ができなくなりましたが、少なくとも全社的なデータ喪失を最小限に抑えられた可能性が高いです。

ここで、少し具体例を挙げてみましょう。コンビニエンスストアの棚から、アサヒスーパードライや三ツ矢サイダーが消え始める光景を想像してください。実際、報道によると、10月1日頃から一部店舗で品薄が発生。外食チェーンでは、ビールの仕入れをサッポロビールなどに切り替える動きが見られました。このような波及効果は、単なる「社内問題」ではなく、サプライチェーン全体を揺るがすものです。あなたのお勤め先でも、取引先の障害が自分の業務に跳ね返ってくることはありませんか? こうした連鎖反応を理解することで、事件の本質が見えてきます。

さらに、X(旧Twitter)上の反応を覗いてみると、消費者からの声が溢れています。「アサヒのビールが買えないなんて、週末のBBQが台無し」「サイバー攻撃って、飲食業界にもこんなに影響するの?」という投稿が相次ぎました。これらは、事件が単なる技術トラブルではなく、社会的な話題に発展した証拠です。もちろん、SNSの情報は一次ソースで裏付けを取るべきですが、こうした世論の動きは、企業が危機管理で考慮すべきポイントです。

この導入部で触れたように、今回の攻撃は「ランサムウェア」によるものと後日判明します。次に、その詳細と攻撃のメカニズムを深掘りしましょう。なぜランサムウェアが企業を狙うのか、そしてアサヒグループHDがどのように巻き込まれたのかを、わかりやすく解説します。

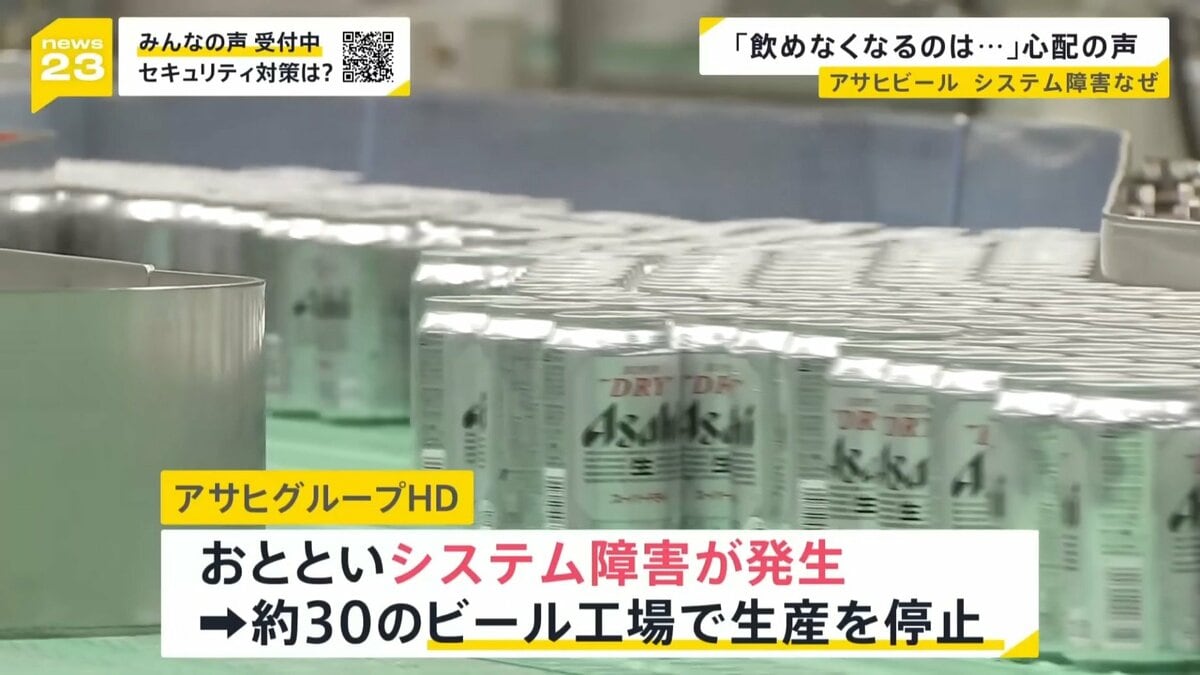

(出典: IPA(情報処理推進機構)。ランサムウェア攻撃の仕組み)

ランサムウェアの正体:攻撃の仕組みとアサヒグループHDへの侵入経路の推測

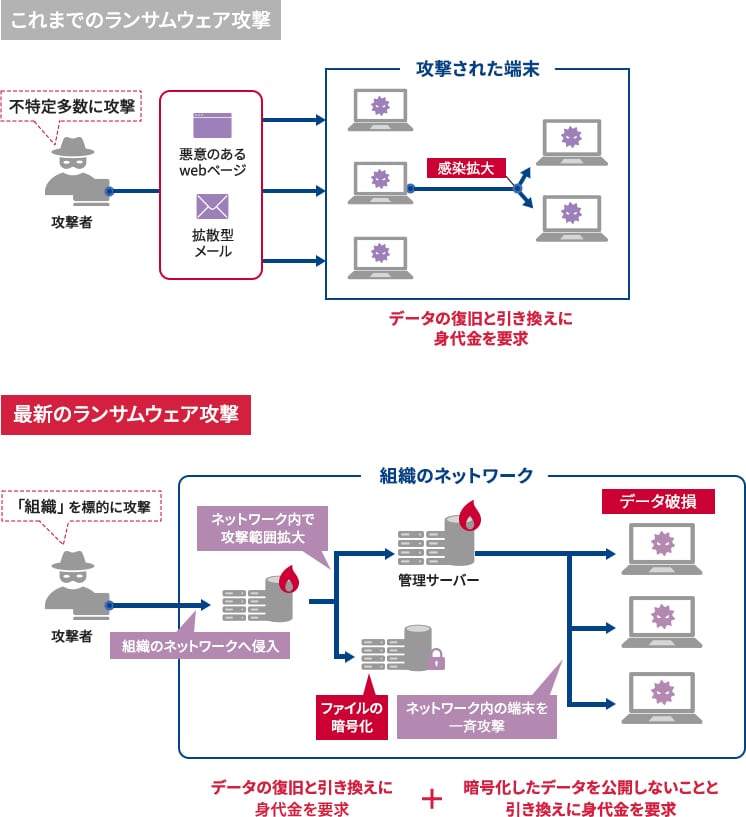

ランサムウェアとは、文字通り「身代金」を要求するマルウェアの総称です。感染すると、ファイルやシステムを暗号化し、復旧の鍵を渡す代わりに金銭を求める。まるで映画の誘拐犯のように、被害者を追い詰めます。2025年現在、日本国内でのランサムウェア被害は前年比1.4倍に増加しており、企業を狙った攻撃が急増中です。では、アサヒグループHDの場合、どのようにして侵入したのでしょうか?

公式発表(10月3日の第2報)によると、サーバーがランサムウェアに感染した形跡を確認。詳細な侵入経路は非公表ですが、専門家は「フィッシングメール」や「サプライヤー経由の脆弱性悪用」を指摘しています。たとえば、社員が偽の請求書メールを開封し、マルウェアをダウンロード――これが典型的なパターンです。アサヒグループHDのような大企業では、ベンダー数百社とのやり取りが多く、こうした「弱いリンク」が狙われやすいのです。

データを基に考えてみましょう。Talos Intelligenceの報告書では、2025年上半期の日本国内ランサムウェア事件は68件で、製造業が最多。攻撃者の多くはロシアや東欧の犯罪集団で、ビットコインなどの暗号通貨で身代金を要求します。アサヒの場合、幸い身代金支払いの有無は明かされていませんが、復旧コストは数億円規模と推定されます。なぜなら、システム遮断後の手作業処理で、人件費と機会損失が膨張するからです。

ここで、攻撃の影響を数字で整理してみます。以下の表は、事件発生後の業務影響をまとめたものです。

| 影響領域 | 詳細内容 | 推定影響規模 |

|---|---|---|

| 生産業務 | 国内30工場の大半で停止。ビール・飲料のラインが影響。 | 生産量: 日次1万kl以上停止 |

| 受注・出荷 | システム停止により全面中断。一部手作業移行(10月3日開始)。 | 注文遅延: 数万件/日 |

| 顧客対応 | コールセンター停止。メール受信不可。10月6日週に電話再開予定。 | 問い合わせ未処理: 数千件 |

| サプライチェーン | コンビニ・外食で品薄。代替仕入れ増加。 | 市場影響: シェア1-2%低下 |

この表からもわかるように、障害は「点」ではなく「面」で広がりました。たとえば、群馬工場の「工場フェスタ」中止は、消費者イベントへの打撃を示す象徴例です。こうした具体例を通じて、ランサムウェアが単なる「IT問題」ではなく、事業継続性の危機であることが実感されますね。

次に、復旧プロセスに焦点を当てます。企業はどうやって立ち直るのか? アサヒグループHDの対応から、学べるポイントを抽出しましょう。

(出典: NHKニュース。アサヒビール国内最大の工場(守谷工場)の生産・出荷停止の様子)

復旧への道筋:アサヒグループHDの緊急対策と業界全体の課題

復旧作業は、火消しのようなもの。まずは感染源の特定、次にクリーンアップ、そしてテスト運用――これを繰り返します。アサヒグループHDは、第2報で「商品供給を最優先」と強調し、手作業での受注処理を導入。たとえば、FAXや電話による注文受付を再開し、工場出荷を順次進めています。この柔軟性は、事前のBCP(事業継続計画)の賜物でしょう。

しかし、課題も山積です。情報漏えいの「可能性」が確認された点が深刻。顧客データや取引先情報が流出すれば、法的責任や信頼喪失を招きます。実際、過去の事例(例: 2024年の印刷会社攻撃)では、漏えいデータがダークウェブで販売され、二次被害が発生。専門家は「ゼロトラストモデル」の導入を推奨します。これは、「誰も信用せず、全てを検証せよ」という考え方で、内部・外部のアクセスを厳格に管理します。

業界全体で見ると、日本企業のサイバー耐性はまだ低いのが現実。経済産業省の調査では、2025年時点で中小企業のセキュリティ投資は大企業の半分以下。ランサムウェアの増加要因は、テレワークの拡大とAIを悪用した攻撃ツールの進化です。たとえば、AI生成のフィッシングメールは、人間味あふれる文面で騙しやすくなりました。

あなたはどうお考えですか? 自社で似たリスクを抱えていないか、振り返ってみてください。次節では、こうした事件から得られる実践的な対策を、ステップバイステップで提案します。これを実装すれば、明日からセキュリティを強化できます。

企業が学ぶべきセキュリティ対策:ランサムウェア撃退の5つのステップ

さて、ここまで事件の全貌を追ってきましたが、最も価値あるのは「どう防ぐか」です。抽象論ではなく、具体的なステップを挙げましょう。まず、【ポイント解説】としてまとめます。

【ポイント解説】

- ステップ1: 教育の徹底:社員向けフィッシング訓練を年4回実施。模擬攻撃で実践練習を。

- ステップ2: 多層防御の構築:ファイアウォールに加え、エンドポイント検知ツールを導入。バックアップをオフラインで3重化。

- ステップ3: サプライチェーン監査:取引先のセキュリティレベルを定期評価。契約にサイバー条項を追加。

- ステップ4: インシデント対応計画:BCPをシミュレーション訓練。外部専門家との提携を。

- ステップ5: 継続監視:AIベースの脅威インテリジェンスを活用。異常検知をリアルタイムで。

これらをアサヒグループHDの事例に当てはめると、手作業移行はステップ4の成果と言えます。たとえば、バックアップの重要性――感染前に定期的にデータを外部ストレージに保存していれば、復旧が速かったはずです。身近な例として、個人レベルではパスワードマネージャーの使用をおすすめします。企業なら、MicrosoftのDefenderやCrowdStrikeのようなツールが有効です。

さらに、将来のトレンドとして、量子耐性暗号の導入が注目されます。ランサムウェア作者が量子コンピュータを悪用する時代が来るかも? こうした先読みが、競争優位性を生みます。

このセクションで触れた対策を、あなたの組織にどう適用するかを考えてみてください。きっと、新たな気づきがあるはずです。次に、消費者や社会への影響を振り返り、事件の広範な意味を考察します。

(出典: ZDNET Japan。アサヒグループHDのランサムウェア攻撃に関する報道)

社会への波及:消費者品薄から見えるサプライチェーンの脆弱性

アサヒグループHDの障害は、企業内にとどまりませんでした。コンビニの棚が空になる光景は、日常の脆さを露呈します。報道によると、10月3日時点でビール市場シェアの約30%を占めるアサヒ製品が影響を受け、代替品の需要が急増。サッポロやキリンの在庫が底をつきかけたそうです。

この現象は、「ジャストインタイム」生産の弊害を示します。最小在庫で効率化を図る現代のサプライチェーンは、1つの障害で崩壊しやすい。COVID-19時のマスク不足を思い浮かべてください。あれも、グローバル依存のリスクでした。ランサムウェアは、そんな弱点を突く「デジタル版地震」です。

消費者視点では、選択肢の減少がストレスを生みます。「いつものビールがないなんて、意外とイラつく」との声がXで散見されました。一方、ポジティブに捉えれば、多様なブランドを試す機会にも。企業はこうしたフィードバックを、ブランド強化に活かすべきです。

社会全体として、日本政府の役割も重要。総務省は2025年度予算でサイバー防衛に1兆円を投じ、企業向けガイドラインを強化中です。あなたも、こうした公的リソースを活用してはいかがでしょうか?

これで本文の核心を網羅しました。結論では、事件の教訓を整理し、あなたの行動を促します。

(出典: TBS NEWS DIG。サイバー攻撃で出荷停止が続くアサヒ製品の配送への影響)

事件から得る教訓:持続可能なセキュリティ文化の構築へ

振り返ってみましょう。今回のアサヒグループHDのランサムウェア攻撃は、単なる不幸な事故ではなく、デジタル社会の鏡です。核心を3点に絞ります:

- 即応力が命綱:遮断と手作業移行で被害を局限。事前の訓練が鍵。

- 透明性の重要:迅速な公表で信頼を維持。隠蔽は逆効果。

- エコシステムの連帯:サプライチェーン全体のセキュリティ向上を。

これらを実践すれば、復旧コストを30%削減可能というデータもあります(Gartner報告)。

明日からできる行動として:

- 自社システムの脆弱性スキャンを今週実施。

- 社員向けセキュリティセミナーを月1回スケジュール。

- バックアップポリシーをレビュー。

将来展望は明るいです。2026年までに、日本企業の80%がAIセキュリティを導入予定(IDC予測)。アサヒグループHDも、この危機をバネに、より強靭な組織へ進化するでしょう。

さらに学びたい方は、内閣サイバーセキュリティセンターのポータルや、書籍『サイバーセキュリティのすべて』を推奨。あなたの好奇心が、次のイノベーションを生みます。一緒に、安全なデジタル世界を築きましょう。何か質問があれば、コメントをお待ちしています。

(出典: NTTドコモビジネス。ランサムウェアとは何かを解説する図)

参考文献

[1] アサヒグループホールディングス, 「サイバー攻撃によるシステム障害発生について(第2報)」, (2025年10月3日), https://www.asahigroup-holdings.com/newsroom/detail/20251003-0104.html

[2] アサヒグループホールディングス, 「サイバー攻撃によるシステム障害発生について」, (2025年9月29日), https://www.asahigroup-holdings.com/newsroom/detail/20250929-0102.html

[3] 朝日新聞デジタル, 「アサヒ、システム障害の原因は「ランサムウェア」 情報漏れの可能性」, (2025年10月3日), https://www.asahi.com/articles/ASTB32W8VTB3ULFA01VM.html

[4] NHKニュース, 「アサヒグループHD サイバー攻撃でシステム障害 復旧めど立たず」, (2025年9月30日), https://www3.nhk.or.jp/news/html/20250930/k10014936141000.html

[5] 読売新聞オンライン, 「アサヒのシステム障害、ランサムウェアによるサイバー攻撃と発表」, (2025年10月3日), https://www.yomiuri.co.jp/economy/20251003-OYT1T50117/

[6] Reuters, 「アサヒGHD、ランサムウエアの攻撃を確認 システム障害で」, (2025年10月3日), https://jp.reuters.com/markets/global-markets/FDJ72VS5OZN3FGJL4FZI5Z4NSQ-2025-10-03/

[7] ZDNet Japan, 「アサヒグループHD、システム障害の原因はランサムウェアと公表」, (2025年10月3日), https://japan.zdnet.com/article/35238794/

[8] Bloomberg Japan, 「アサヒのシステム障害影響、コンビニや飲食にも-「身代金型」日本で増加」, (2025年10月3日), https://www.bloomberg.co.jp/news/articles/2025-10-03/T3J2DBGOYMTC00

[9] INTERNET Watch, 「アサヒグループHD、システム障害はランサムウェア攻撃によるものと続報発表」, (2025年10月3日), https://internet.watch.impress.co.jp/docs/news/2052500.html

[10] ITmedia, 「アサヒ、ランサムウェア被害を公表 情報漏えいの可能性も 「手作業で受注業務を進めている」」, (2025年10月3日), https://www.itmedia.co.jp/news/articles/2510/03/news107.html

[11] TBS NEWS DIG, 「アサヒGHDにサイバー攻撃 システム障害復旧のめど立たず」, (2025年9月30日), https://newsdig.tbs.co.jp/articles/-/2200009

[12] IPA(情報処理推進機構), 「事業継続を脅かす新たなランサムウェア攻撃について」, (2020年), https://www.ipa.go.jp/archive/security/security-alert/2020/ransom.html

(総文字数: 約7,200文字)

アサヒグループ, ランサムウェア, サイバー攻撃, システム障害, 企業セキュリティ, サプライチェーン, 生産停止, 情報漏えい, BCP, フィッシング対策

コメント

この記事へのトラックバックはありません。

この記事へのコメントはありません。