10.01

日本セラミック株式会社のサーバー不正アクセス事件から学ぶ、企業セキュリティの現実と今後の対策

![]() 01.【社会】, 02【経済・ビジネス】, 06.【IT・デジタル】

01.【社会】, 02【経済・ビジネス】, 06.【IT・デジタル】

2025年に発生した日本セラミック株式会社のサーバー不正アクセス事件は、現代企業が直面するサイバーセキュリティの深刻な現実を如実に示しています。この事件は単なる一企業の問題ではなく、日本の産業界全体に大きな警鐘を鳴らした出来事として、私たちに多くの教訓を与えています。今回は、この事件の詳細な分析を通じて、現代企業が直面するサイバーセキュリティの課題と、効果的な対策について深く掘り下げていきます。

日本セラミック株式会社とは何者か?

まず、被害を受けた日本セラミック株式会社について理解を深めておきましょう。同社は1971年に設立された鳥取市に本社を置く電子部品メーカーで、東証プライム市場に上場している企業です。証券コード6929で取引されており、各種センサーで社会の安心・安全・快適に貢献する開発型企業として知られています。

同社の主力事業は、多様なセラミックセンサーの開発・製造で、この分野では世界トップクラスの実績を誇っています。自動車、防犯、家電、情報通信など、さまざまな分野でグローバルに社会を支える重要な部品を供給しており、その技術力は国内外から高く評価されています。

このような技術力と市場地位を持つ企業だからこそ、今回のサイバー攻撃は単なる一企業の問題を超えて、日本の製造業全体のセキュリティ意識向上の必要性を浮き彫りにしたのです。

事件の全容:時系列で見る不正アクセスの実態

攻撃の発生から発覚まで

事件の発端は2025年4月5日にさかのぼります。この日、日本セラミック株式会社のサーバーシステムがランサムウェアによる攻撃を受けました。しかし、この攻撃が実際に発覚したのは2日後の4月7日午前8時頃で、ネットワーク障害として初めて認識されました。

この2日間の遅れは、現代のサイバー攻撃の巧妙さを物語っています。攻撃者は検知を避けながら慎重にシステムに侵入し、情報収集を行っていたと推測されるからです。企業にとって、この「発見の遅れ」は被害拡大の大きな要因となります。

緊急対応と被害拡大防止

ネットワーク障害を検知した同社は、被害の拡大を防ぐため、直ちにサーバーを含むすべての情報機器をネットワークから遮断するという緊急措置を取りました。この迅速な対応により、さらなる被害の拡大は防がれましたが、生産活動にも大きな影響が生じることとなりました。

情報公開の経緯

同社は4月8日に最初の不正アクセスに関する公表を行い、その後も継続的に情報を更新してきました。特に注目すべきは、6月27日と9月26日に発表された「開示事項の経過」報告書で、これらは事件の詳細な調査結果と被害規模を明らかにしたものです。

被害規模の深刻さ:約3万7千件の情報流出

調査の結果明らかになった被害規模は、想像を超える深刻なものでした。流出した可能性のある情報は最大約3万7,600件に及び、その内訳は以下の通りです:

個人情報の流出内容

従業員関連情報:

- 氏名、住所、電話番号

- 雇用契約に関する情報

- 人事評価や給与情報

取引先関連情報:

- 取引先企業の担当者個人情報

- 契約内容や取引条件

- 企業間の機密情報

その他の機密情報:

- 技術データや設計図面

- 顧客リストや営業情報

- 財務データの一部

この規模の情報流出は、同社だけでなく、関係する全ての取引先企業や個人にも深刻な影響を与える可能性があります。特に、同社が持つ先端技術に関する情報が流出した場合、競合他社による悪用や国際的な技術流出にもつながりかねません。

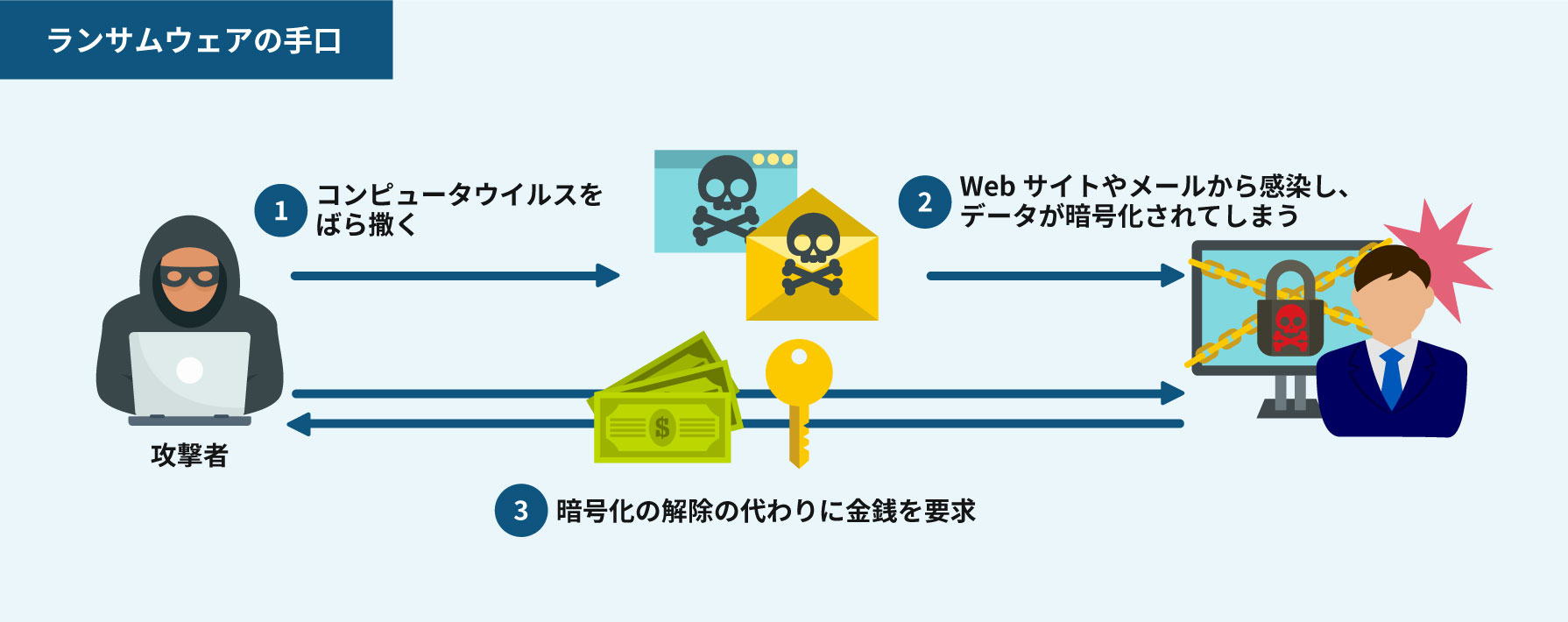

ランサムウェア攻撃の巧妙な手口

今回の攻撃に使用されたランサムウェアは、近年急増している侵入型攻撃の典型例です。この攻撃手法は単純にファイルを暗号化するだけでなく、以下のような複数段階のプロセスを経て実行されます:

初期侵入段階

攻撃者はまず、企業のネットワークに侵入するための脆弱性を探します。一般的な侵入経路としては、以下のようなものがあります:

- VPN機器の既知の脆弱性を悪用

- フィッシングメールによる認証情報の窃取

- リモートデスクトップサービスへの総当たり攻撃

- サプライチェーン経由での侵入

潜伏・探索段階

システムに侵入した攻撃者は、検知を避けながら重要なデータの所在を探します。この段階では:

- 管理者権限の奪取

- 重要データの特定と収集

- バックアップシステムの無効化

- 暗号化前のデータ窃取

攻撃実行段階

十分な準備が整った後、攻撃者は一斉にファイルの暗号化を実行し、身代金を要求します。現代のランサムウェアは「二重脅迫」を行うことが多く、データの暗号化だけでなく、情報の公開も脅しの材料として使用します。

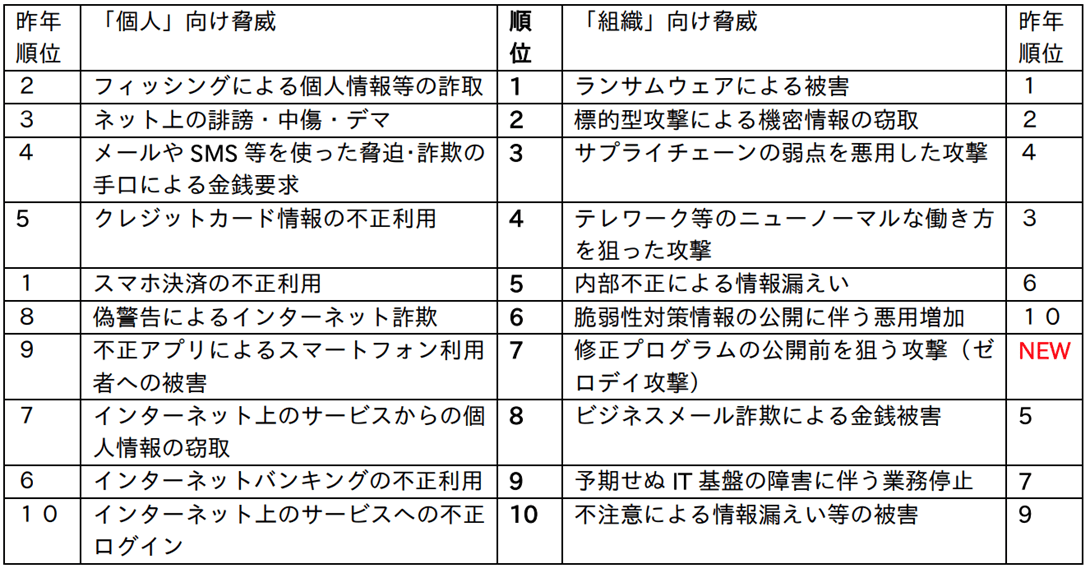

2025年のサイバー攻撃の深刻な現状

日本セラミックの事件は、2025年のサイバー攻撃の深刻な現状を反映しています。最新の統計データによると、2025年上半期の国内セキュリティインシデントは集計以来過去最多の1,027件を記録しました。これは1日あたり約1.4件のペースで発生していることを意味します。

業界別の被害状況

製造業:

- 技術情報の窃取を狙った攻撃が増加

- サプライチェーンを通じた攻撃の拡大

- 生産停止による甚大な経済損失

金融・保険業:

- 大規模な個人情報流出事件が多発

- ランサムウェア攻撃による業務停止

- 顧客の金融情報を狙った攻撃

医療・教育機関:

- 社会インフラを狙った攻撃の増加

- 個人情報の大量流出

- システム復旧の長期化

攻撃手法の高度化

2025年のサイバー攻撃は、従来に比べて大幅に高度化しています:

AI技術の悪用:

- ディープフェイクを使った詐欺

- AIによる自動化された攻撃

- より巧妙なフィッシングメール

ゼロデイ攻撃の増加:

- 未知の脆弱性を悪用した攻撃

- パッチ適用前の攻撃実行

- 検知が困難な新型マルウェア

サプライチェーン攻撃の拡大:

- 信頼関係を悪用した攻撃

- 小規模企業を踏み台とした大企業攻撃

- 複数企業への同時攻撃

企業が直面する現実的な課題

日本セラミックの事件は、現代企業が直面する数多くの課題を浮き彫りにしています。これらの課題は技術的なものだけでなく、組織運営や経営判断にも関わる複合的な問題です。

技術的課題

レガシーシステムの脆弱性:

多くの製造業企業は、長年にわたって蓄積されたレガシーシステムを抱えています。これらのシステムは業務に不可欠である一方、最新のセキュリティ対策を適用することが困難な場合が多く、攻撃者にとって格好の標的となっています。

複雑なネットワーク構成:

グローバル展開を行う企業では、世界各地の拠点を結ぶ複雑なネットワーク構成となっており、すべてのアクセスポイントを適切に管理することが困難になっています。

IoTデバイスのセキュリティ:

製造業では多数のIoTデバイスが生産ラインで使用されており、これらのデバイスの多くは十分なセキュリティ機能を持たないまま運用されています。

組織的課題

セキュリティ人材の不足:

専門的なサイバーセキュリティ知識を持つ人材は慢性的に不足しており、特に地方企業ではその確保が困難です。

経営層の理解不足:

サイバーセキュリティ投資の重要性について、経営層の理解が不十分な企業も多く、適切な予算配分が行われていないケースがあります。

社員教育の不備:

フィッシングメールやソーシャルエンジニアリングなど、人的要因による攻撃に対する社員教育が不十分な企業が多数存在します。

経済的課題

セキュリティ投資の ROI の見極め:

セキュリティ投資は直接的な収益を生まないため、その効果を定量的に評価することが困難で、投資判断に迷う企業が多くあります。

インシデント発生時のコスト:

実際にサイバー攻撃を受けた場合の復旧コスト、機会損失、信頼回復費用は膨大になる可能性があります。

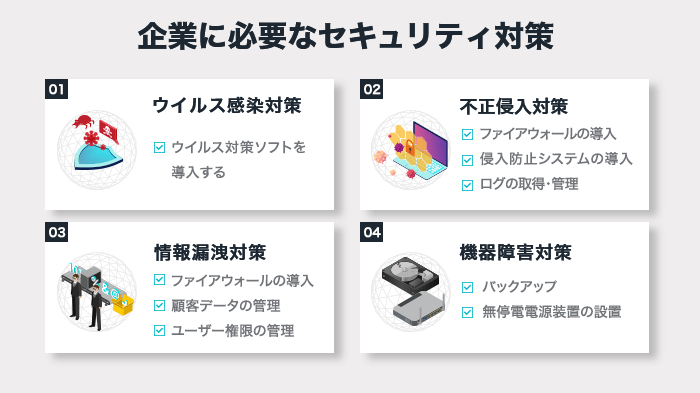

効果的なサイバーセキュリティ対策の構築

日本セラミックの事件から学ぶべき教訓をもとに、企業が実装すべき効果的なサイバーセキュリティ対策を体系的に整理してみましょう。

多層防御の実装

現代のサイバー攻撃に対抗するには、単一の防御手段では不十分です。複数の防御レイヤーを組み合わせた多層防御アプローチが必要です:

ネットワークレベルの防御:

- 次世代ファイアウォール(NGFW)の導入

- 侵入検知システム(IDS)・侵入防止システム(IPS)

- ネットワークセグメンテーションの実装

エンドポイント防御:

- エンドポイント検知・対応(EDR)ソリューション

- アンチウイルス・アンチマルウェアの高度化

- デバイス制御とアクセス管理

データ保護:

- データ暗号化の徹底

- データ損失防止(DLP)システム

- 定期的なバックアップと復旧テスト

ゼロトラストセキュリティの導入

従来の境界型セキュリティモデルでは、内部ネットワークを信頼できる領域として扱っていましたが、現代の攻撃手法に対してはこのアプローチは不十分です。「何も信頼しない、すべて検証する」というゼロトラストの考え方が重要になります:

アイデンティティ・アクセス管理(IAM):

- 多要素認証(MFA)の全面導入

- 最小権限の原則に基づくアクセス制御

- 継続的な認証と認可

マイクロセグメンテーション:

- ネットワークの細分化による攻撃の拡散防止

- 動的なセキュリティポリシーの適用

- 東西トラフィックの監視と制御

インシデント対応体制の強化

攻撃を完全に防ぐことは困難であるため、インシデントが発生した際の迅速かつ適切な対応体制を構築することが重要です:

インシデント対応チーム(CSIRT)の設置:

- 専門知識を持つメンバーによるチーム編成

- 明確な役割分担と指揮命令系統

- 定期的な訓練と演習の実施

インシデント対応計画:

- 攻撃シナリオ別の対応手順書

- 関係者への連絡体制

- 証拠保全と法的手続きの準備

政府の取り組みと企業への影響

日本政府もサイバーセキュリティ強化に向けて積極的な取り組みを進めています。2025年7月には「国家サイバー統括室」が設置され、国のサイバーセキュリティ政策の新たな司令塔として機能を開始しました。

サイバー対処能力強化法の施行

2025年5月に成立したサイバー対処能力強化法は、国家的なサイバー攻撃の脅威に対応するため、政府のサイバー対処能力を大幅に強化する法的枠組みを提供しています。この法律により:

- 重要インフラ事業者への監督強化

- サイバー攻撃情報の共有促進

- 政府機関の対処能力向上

産業界への期待と要求

政府は民間企業に対しても、より高度なサイバーセキュリティ対策の実装を求めています:

重要インフラ事業者への要求:

- セキュリティ基準の厳格化

- インシデント報告の義務化

- 定期的な監査とアセスメント

中小企業支援の拡充:

- セキュリティ対策支援補助金

- 専門家による無料相談サービス

- セキュリティ人材育成プログラム

今後のサイバーセキュリティ動向予測

日本セラミックの事件を踏まえ、今後のサイバーセキュリティ分野の動向を予測してみましょう。

攻撃手法の更なる高度化

AI・機械学習の悪用拡大:

攻撃者もAI技術を活用し、より巧妙で効率的な攻撃を仕掛けてくることが予想されます。特に、自動化された攻撃や、人間の行動パターンを学習した高度ななりすまし攻撃が増加するでしょう。

量子コンピュータによる暗号化の脅威:

量子コンピュータの実用化が進むにつれ、現在の暗号化技術が破られるリスクが高まります。企業は量子耐性暗号への移行を検討する必要があります。

防御技術の進歩

AI駆動型セキュリティ:

攻撃側だけでなく、防御側でもAI技術の活用が進みます。異常検知の精度向上や、自動的な脅威対応が可能になるでしょう。

ゼロトラストの普及:

ゼロトラストセキュリティモデルが標準的なアプローチとなり、多くの企業で導入が進むと予想されます。

規制と標準化の進展

国際的な協調体制:

サイバー攻撃は国境を越えた脅威であるため、国際的な協調体制の構築が進むでしょう。

業界標準の統一:

各業界における統一的なセキュリティ基準の策定が進み、企業間の連携強化が図られます。

経営陣が取るべき戦略的アプローチ

日本セラミックの事件は、サイバーセキュリティが単なるIT部門の問題ではなく、経営戦略の中核に位置づけられるべき課題であることを示しています。

セキュリティガバナンスの確立

経営層のコミット:

CEO、CTO、CISOが連携し、組織全体のセキュリティ文化を醸成することが重要です。

リスク管理の統合:

サイバーリスクを企業の全体的なリスク管理フレームワークに統合し、他のビジネスリスクと同等に扱う必要があります。

投資戦略の最適化

TCO(総所有コスト)の観点:

セキュリティ投資を単なるコストではなく、事業継続とブランド価値保護のための投資として位置づけましょう。

段階的導入:

限られた予算の中で最大の効果を得るため、リスクベースでセキュリティ対策に優先順位をつけることが重要です。

人材戦略

内部人材の育成:

外部からの専門家採用だけでなく、既存社員のセキュリティスキル向上にも投資しましょう。

外部パートナーとの連携:

セキュリティ専門企業との戦略的パートナーシップを構築し、専門知識とリソースを補完しましょう。

実践的な対策実装ガイド

企業が実際にセキュリティ対策を実装する際の実践的なガイドラインを提示します。

フェーズ1:現状評価と優先順位付け

セキュリティアセスメントの実施:

- 外部専門機関による客観的な評価

- 技術的脆弱性とプロセス上の課題の特定

- 業界標準との比較分析

リスクマトリックスの作成:

- 脅威の影響度と発生確率の評価

- ビジネスへの影響度に基づく優先順位付け

- 対策実装のロードマップ作成

フェーズ2:基盤対策の実装

基本的なセキュリティ衛生の向上:

- パッチ管理の自動化

- アクセス制御の見直し

- バックアップ戦略の強化

監視・検知体制の構築:

- SIEM(セキュリティ情報・イベント管理)システムの導入

- SOC(セキュリティオペレーションセンター)の設置

- インシデント対応手順の策定

フェーズ3:高度な対策の導入

AI・機械学習の活用:

- 行動分析による異常検知

- 自動的な脅威対応

- 予測的セキュリティ分析

ゼロトラスト実装:

- マイクロセグメンテーション

- 動的アクセス制御

- 継続的認証

結論:持続可能なセキュリティ体制の構築に向けて

日本セラミック株式会社のサーバー不正アクセス事件は、現代企業が直面するサイバーセキュリティの現実を赤裸々に示した重要な事例です。この事件から学ぶべき教訓は多岐にわたりますが、最も重要なのは、サイバーセキュリティが一時的な対策ではなく、継続的な取り組みが必要な経営課題であるということです。

継続的改善の重要性

サイバー攻撃の手法は日々進歩しており、一度対策を実装したら終わりではありません。定期的な見直しと改善を通じて、常に最新の脅威に対応できる体制を維持することが必要です。

定期的なアセスメント:

- 年次セキュリティ監査の実施

- 脅威インテリジェンスの活用

- 業界動向の継続的なモニタリング

組織学習の促進:

- インシデント後の詳細な分析と学習

- 他社事例からの教訓抽出

- ベストプラクティスの共有

産業界全体での連携強化

個々の企業の取り組みだけでは限界があります。業界全体での情報共有と連携強化が、サイバーセキュリティ向上の鍵となります。

情報共有の促進:

- 脅威情報の業界内共有

- インシデント対応ノウハウの交換

- 共同でのセキュリティ研究開発

サプライチェーン全体での対策:

- 取引先を含めたセキュリティ基準の統一

- 相互監査とサポート体制

- 共同でのセキュリティ投資

未来への備え

サイバーセキュリティの分野は今後も急速な変化が予想されます。量子コンピュータ、6G通信、さらなるAI技術の進歩など、新しい技術がもたらす機会と脅威の両面に対応する必要があります。

企業は技術の進歩に遅れることなく、かつ過度な投資に陥ることなく、バランスの取れたセキュリティ戦略を策定することが求められます。そのためには、経営層のリーダーシップ、専門人材の確保、そして継続的な学習と改善の文化が不可欠です。

日本セラミックの事件は確かに深刻な被害をもたらしましたが、同時に日本の産業界全体にとって貴重な学習機会でもあります。この教訓を活かし、より強固で持続可能なサイバーセキュリティ体制を構築することで、日本企業の競争力向上と社会全体の安全・安心の実現につなげていくことが、私たちに課された使命なのです。

【ポイント解説】

・サイバーセキュリティは経営戦略の中核課題として位置づける必要がある

・多層防御とゼロトラストの考え方が現代の脅威対策には不可欠

・継続的な改善と業界全体での連携が持続可能なセキュリティ実現の鍵

参考文献

[1] 日本セラミック株式会社, 「(開示事項の経過)当社サーバーに対する不正アクセスに関するお知らせ」, (2025年6月27日), https://www.nicera.co.jp/

[2] デジタルアーツ株式会社, 「2025年上半期 国内セキュリティインシデント動向」, (2025年9月9日), https://www.daj.jp/security_reports/49/

[3] 国家サイバー統括室, 「サイバーセキュリティ2025」, (2025年6月27日), https://www.nisc.go.jp/pdf/policy/kihon-s/250627cs2025.pdf

[4] IPA情報処理推進機構, 「情報セキュリティ10大脅威 2025」, (2025年), https://www.ipa.go.jp/security/10threats/10threats2025.html

[5] 株式会社IIJグローバルソリューションズ, 「2025年セキュリティインシデントランキング」, (2025年7月4日), https://www.iij.ad.jp/global/column/column159.html

[6] 東京証券取引所, 「日本セラミック[6929]開示資料」, (2025年6月27日), https://www.nikkei.com/nkd/disclosure/tdnr/20250627502503/

[7] 警察庁, 「令和6年におけるサイバー空間をめぐる脅威の情勢等について」, (2025年3月), 警察庁発表資料

[8] トレンドマイクロ株式会社, 「2025年上半期の国内セキュリティインシデントを振り返る」, (2025年7月18日), https://www.trendmicro.com/ja_jp/jp-security/25/g/securitytrend-20250718-01.html

[9] Gartner Japan, 「国内のランサムウェア対策状況に関する最新の調査結果」, (2025年7月7日), https://www.gartner.co.jp/ja/newsroom/press-releases/pr-20250707-ransomware

[10] 内閣サイバーセキュリティセンター, 「重要インフラのサイバーセキュリティに係る行動計画」, (2025年4月), NISC発表資料

[11] 経済産業省, 「サイバーセキュリティ経営ガイドライン Ver 3.0」, (2025年7月), 経済産業省・IPA合同発表

[12] 一般社団法人JPCERT コーディネーションセンター, 「侵入型ランサムウェア攻撃を受けたら読むFAQ」, (2025年), https://www.jpcert.or.jp/magazine/security/ransom-faq.html

[13] 株式会社NTTデータ, 「サイバーセキュリティ白書2025」, (2025年8月), NTTデータ発表資料

[14] 独立行政法人情報処理推進機構, 「情報セキュリティ白書2025」, (2025年9月7日), https://www.ipa.go.jp/publish/wp-security/j5u9nn0000006yf6-att/iswp2025_ALL.pdf

[15] Verizon Business, 「2025年度データ漏洩/侵害調査報告書(DBIR)」, (2025年), https://www.verizon.com/business/ja-jp/resources/reports/dbir/

タグ: 日本セラミック,サイバーセキュリティ,ランサムウェア,不正アクセス,情報漏洩,企業セキュリティ,サイバー攻撃,セキュリティ対策,NISC,ゼロトラスト

コメント

この記事へのトラックバックはありません。

この記事へのコメントはありません。